攻防世界流量分析题

1、功夫再高也怕菜刀

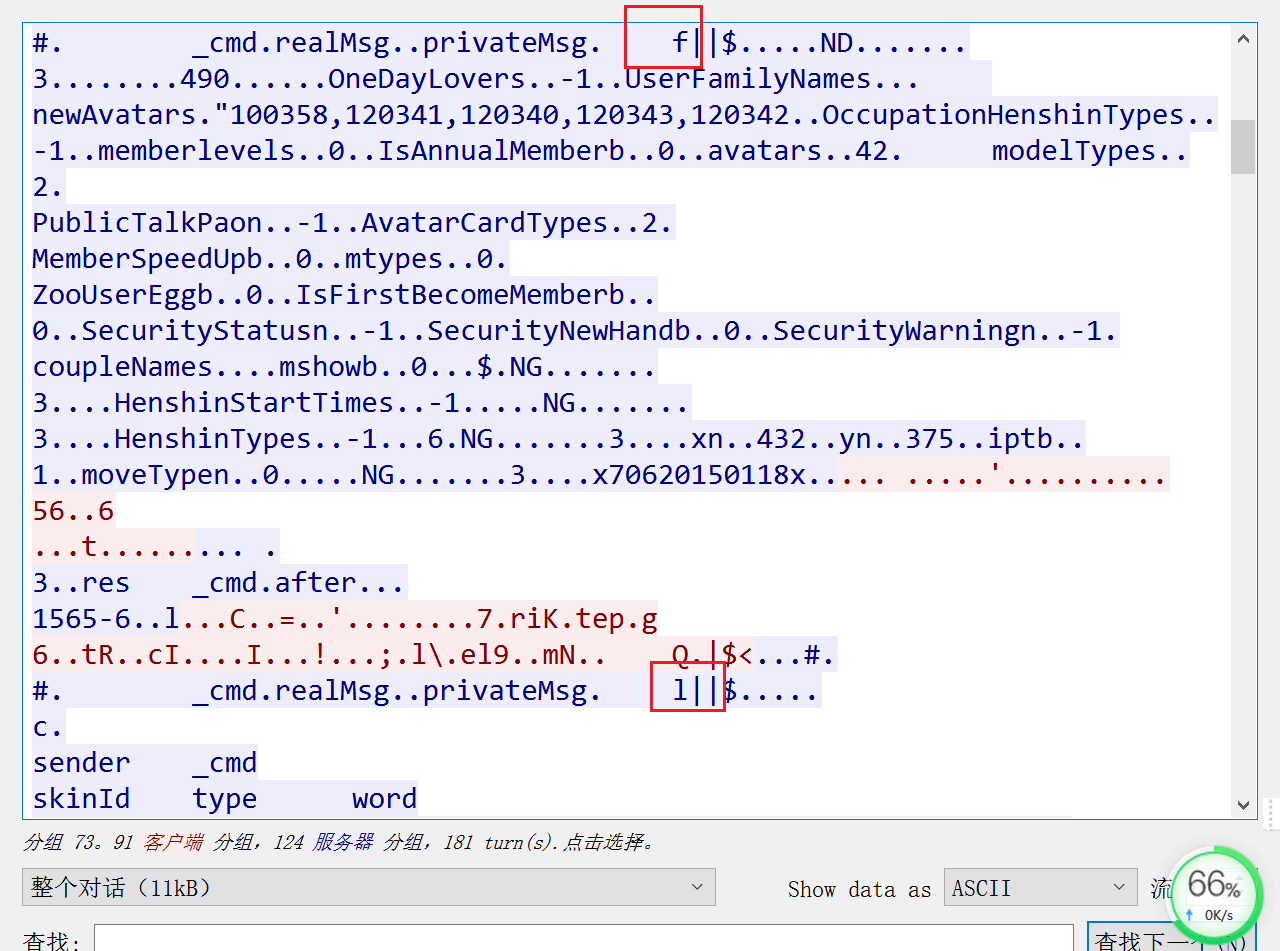

开始追踪流

flag.txt找了半天没找到到底要怎么才能获取

直接导出http对象

1(22).php很大,打开看一下

看到了这个png的文件头,把从文件头开始到文件末尾复制到一个新的txt文本,导入到010editor中,再导出为png

我以为这就是flag了,没想到不是,看别人的wp,知道pacp下面还有一个压缩包

用binwalk分离不行,会得到很多东西,必须使用foremost分离,得到一个压缩包,密码就是刚才得到的图片,得到flag

2、wireshark-1

导出HTTP对象

题目提示管理员登录网站的密码,所以看后三个和登录有关的文件。我先看了两个较大一点的,都是网站登录页面的html文件,打开第三个,passwd就直接写在里面了

3、easycap

打开,追踪流得到FLAG

flag是FLAG:385b87afc8671dee07550290d16a8071

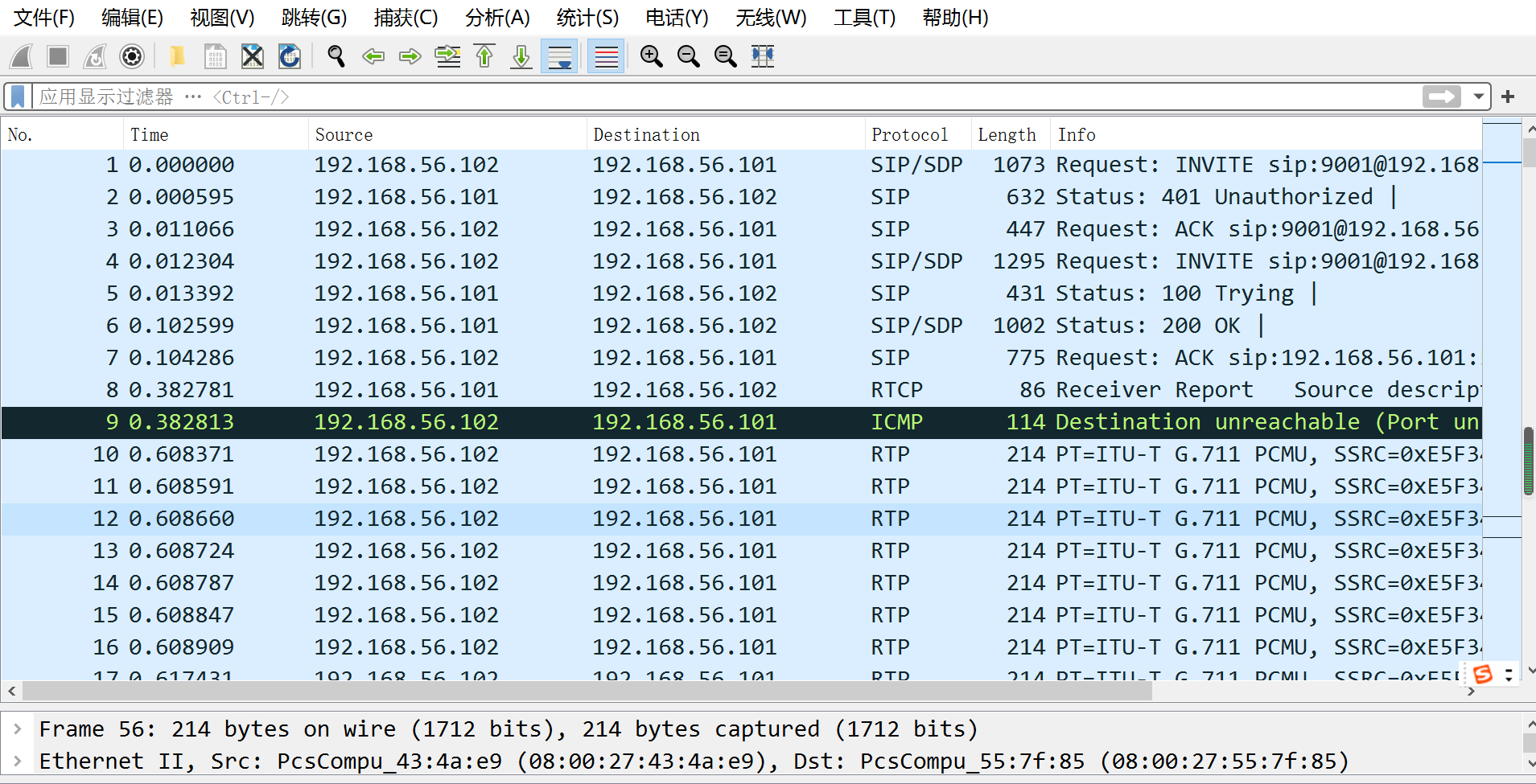

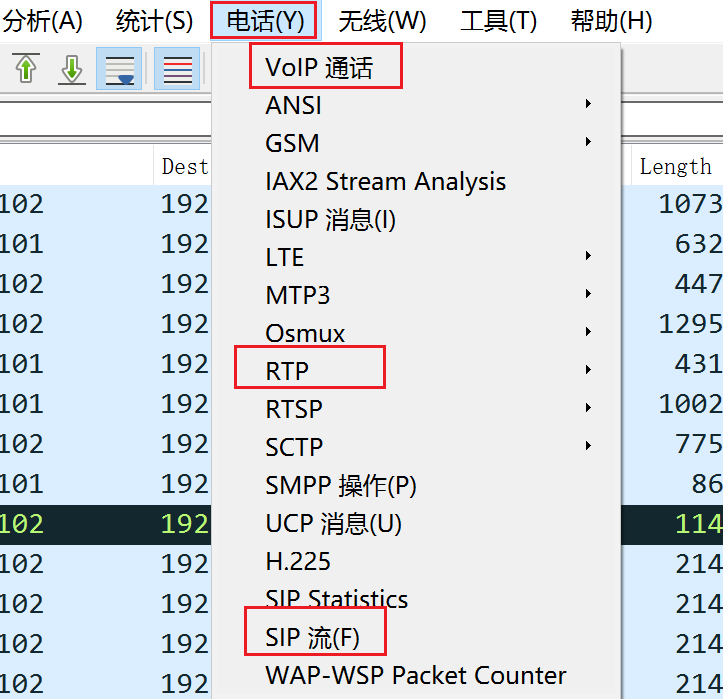

4、buuctf VoIP

题目是voip

IP电话的意思

有SIP、RTP

都可以直接听到通话

5、buu-荷兰宽带数据泄露

这一题给出的是.bin文件,wireshark打不开

.bin文件是路由器配置文件

路由器宽带配置文件知识点

需要下载个软件RouterPassView

点击下载

打开后搜索username即可

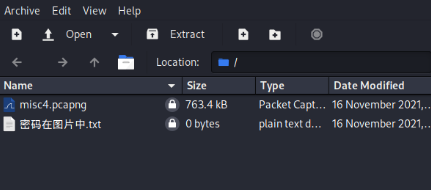

2021年春秋杯网络安全联赛秋季赛-helloshark

一张bmp图片文件尾看到zip

使用foremost,使用foremost,尽量别用binwalk

密码在图片中

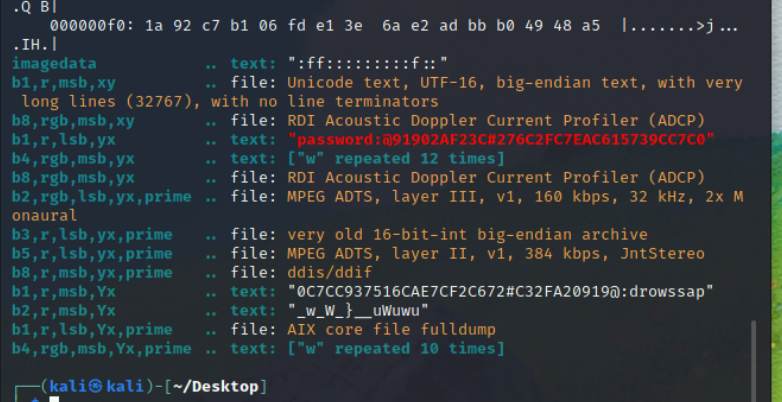

我首先想到的是wbStego,因为是bmp图片,但不是,导出的txt文档很奇怪的东西

是LSB隐写zsteg 2-3.bmp -a

一定要-a

拿到password

将流量丢入wireshark

搜flag、ctf都没有

有TCP的话一定要先追踪TCP!!!!!

一直往下翻就拿到flag了

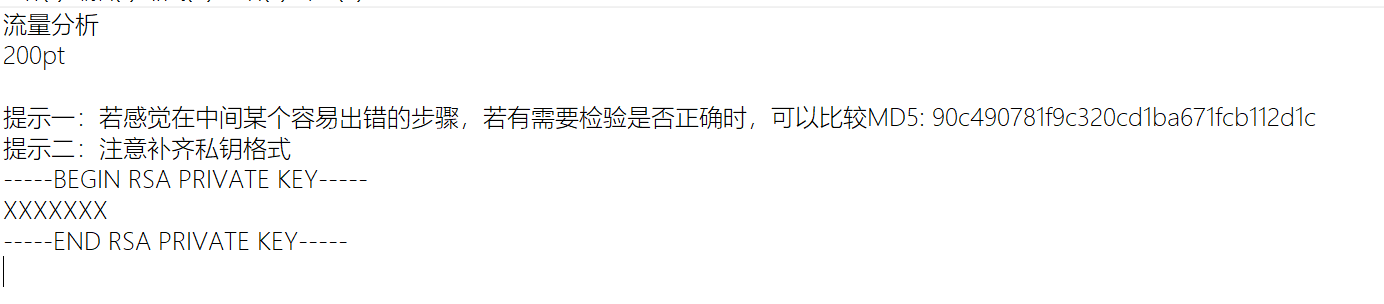

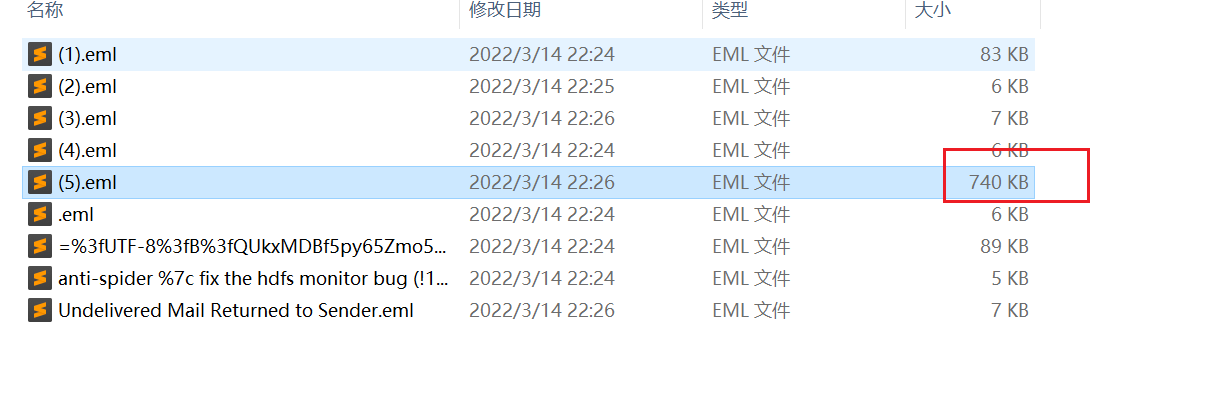

DDCTF2018-流量分析

导出对象->IMF

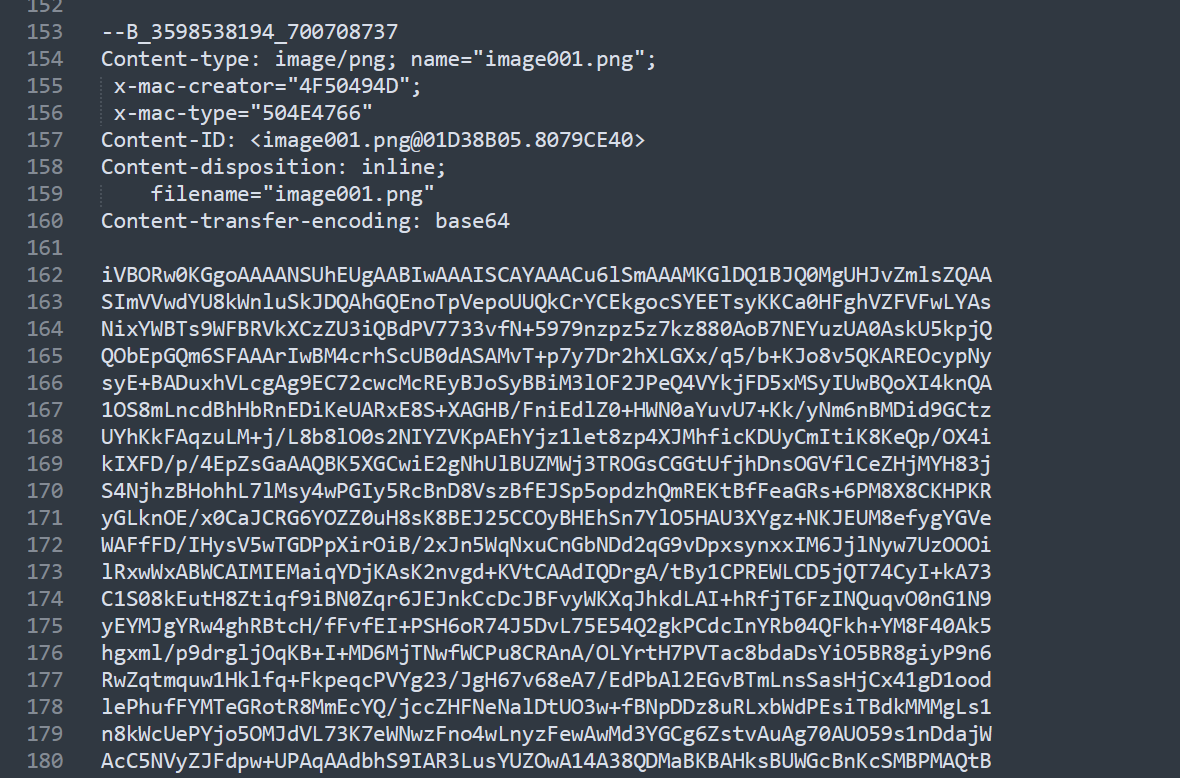

这个非常大,先看它

藏着一张图片

这应该就是密钥了

OCR识别,会有点问题,需要手动调整(根据给出的md5判断是否正确)

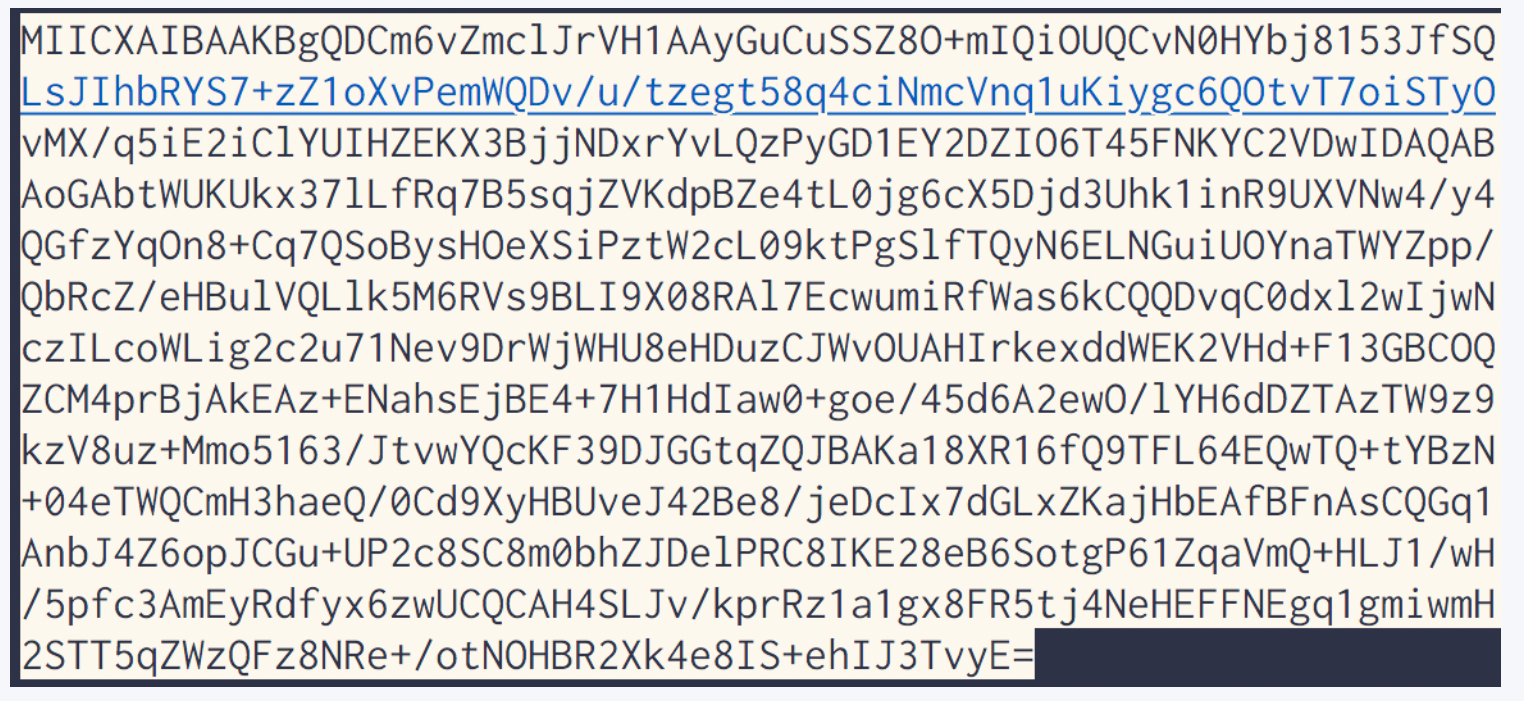

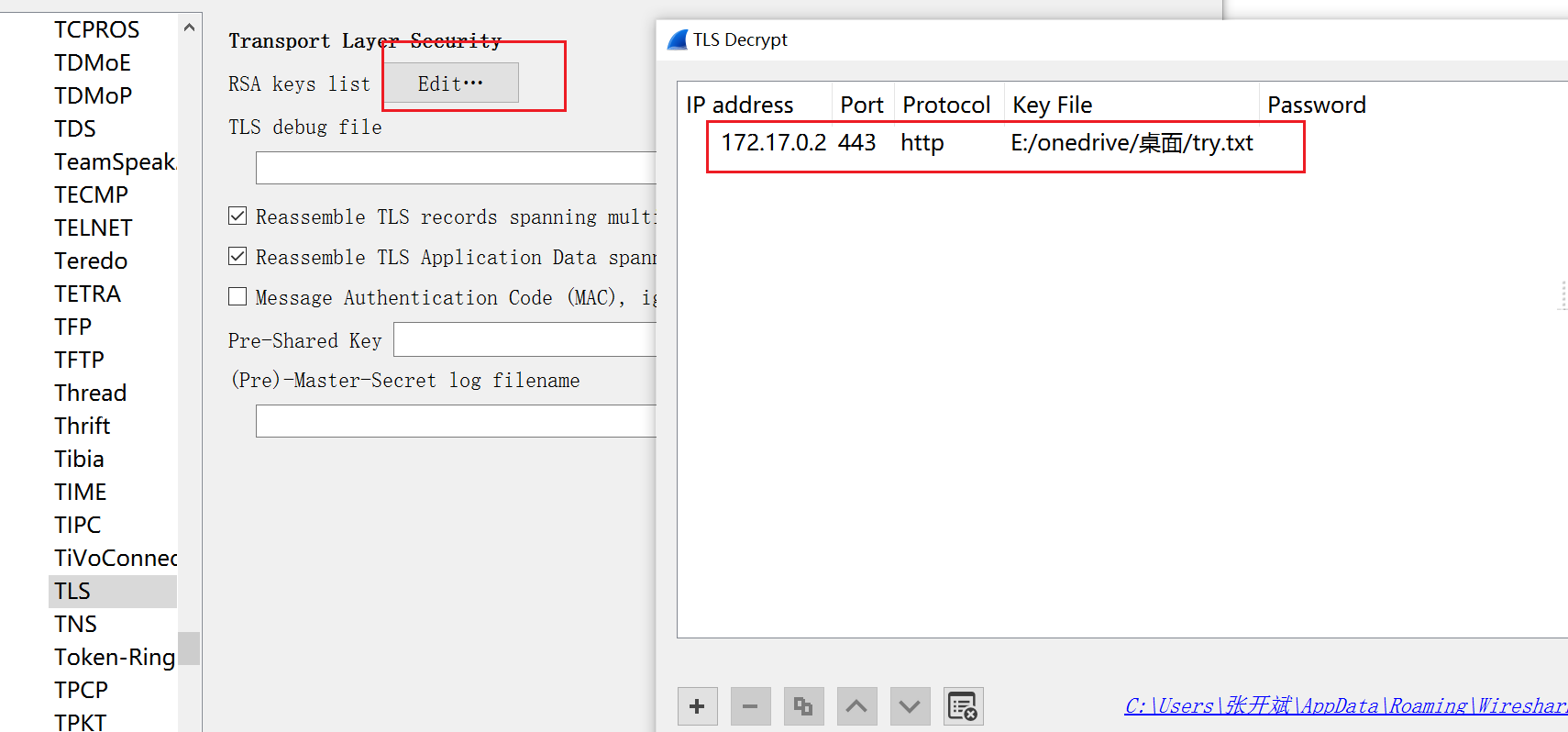

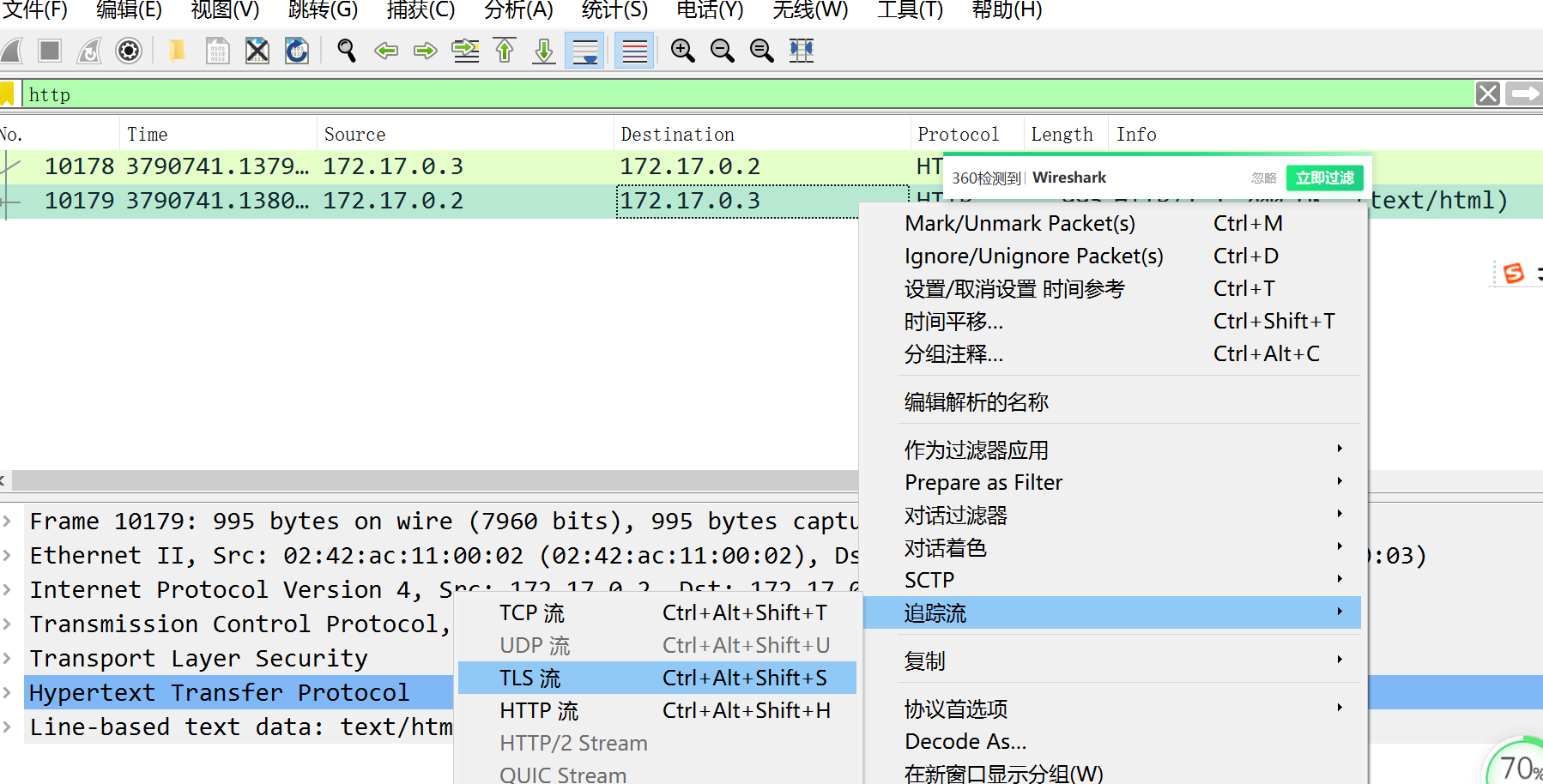

https加密,提供SSL私钥之后就可以查看http了

[编辑]->[首选项]->[Protocols]->[TLS]

协议什么的都要填

得到flag