hagme线上赛

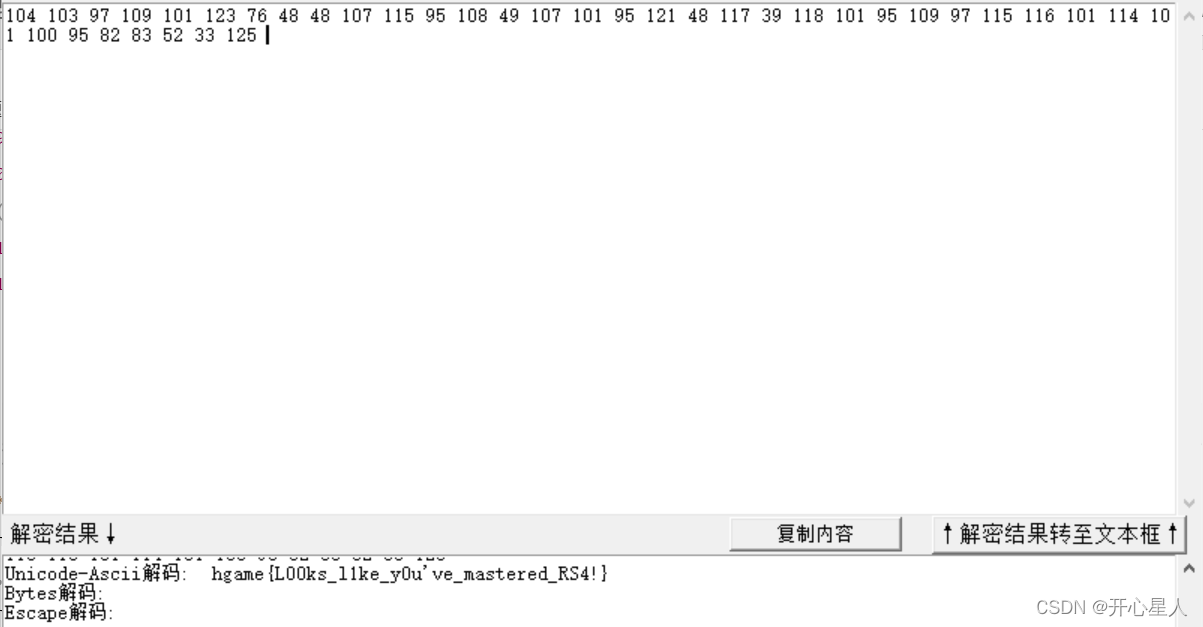

1、Easy RSA

1 | |

map(func, seq1[, seq2,…])

第一个参数接受一个函数名,后面的参数接受一个或多个可迭代的序列,返回的是一个集合。

Python函数编程中的map()函数是将func作用于seq中的每一个元素,并将所有的调用的结果作为一个list返回。如果func为None,作用同zip()。

1 | |

得到104 103 97 109 101 123 76 48 48 107 115 95 108 49 107 101 95 121 48 117 39 118 101 95 109 97 115 116 101 114 101 100 95 82 83 52 33 125

推测是Ascii码

得到flag

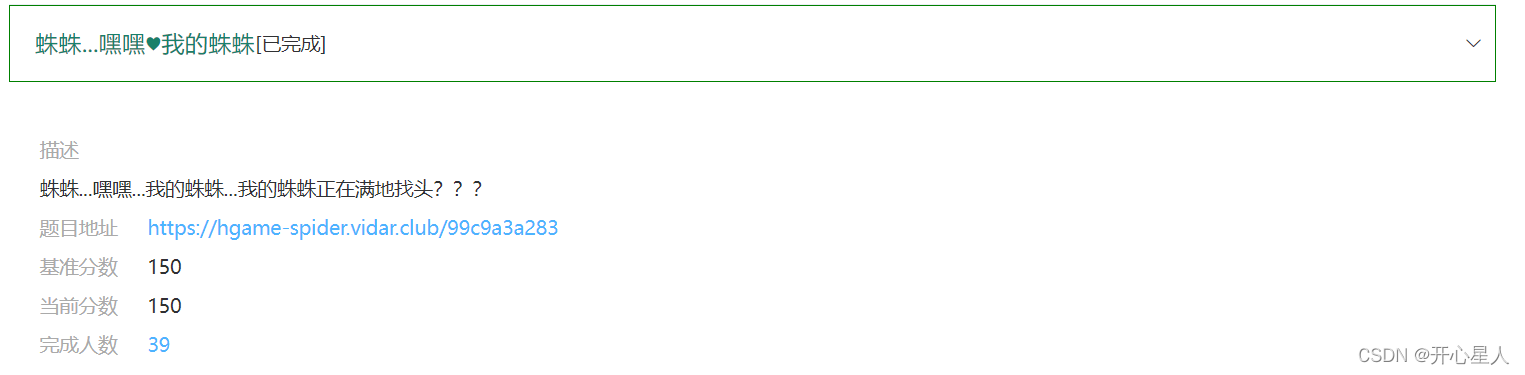

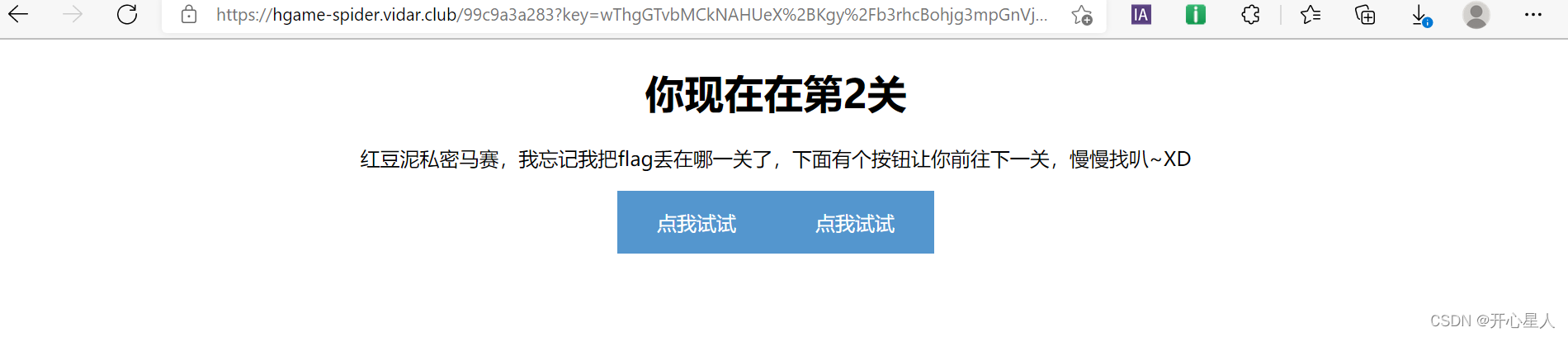

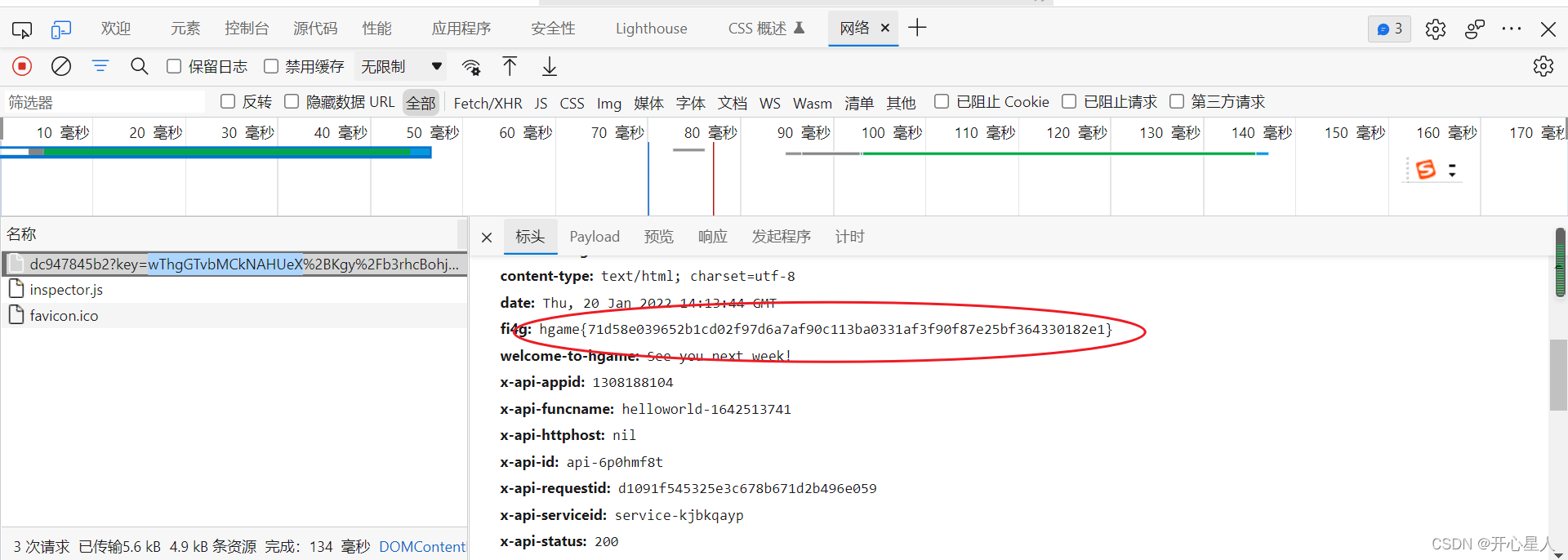

2、蛛蛛…嘿嘿♥我的蛛蛛

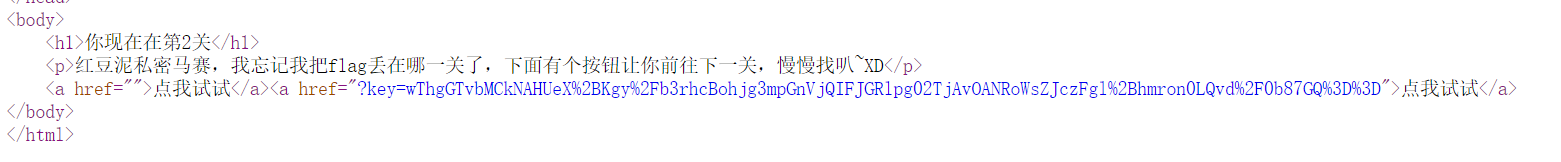

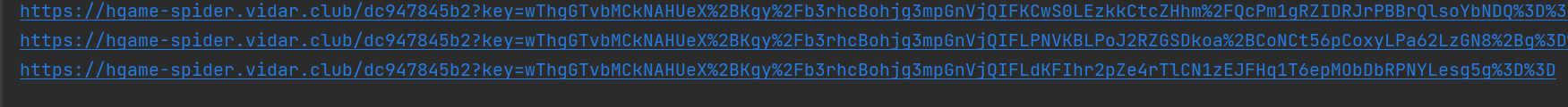

查看源码,会有一个url按钮是通往下一关的,关卡很多,加上题目提示spider,编写爬虫程序

1 | |

运行,拿到最后一个url

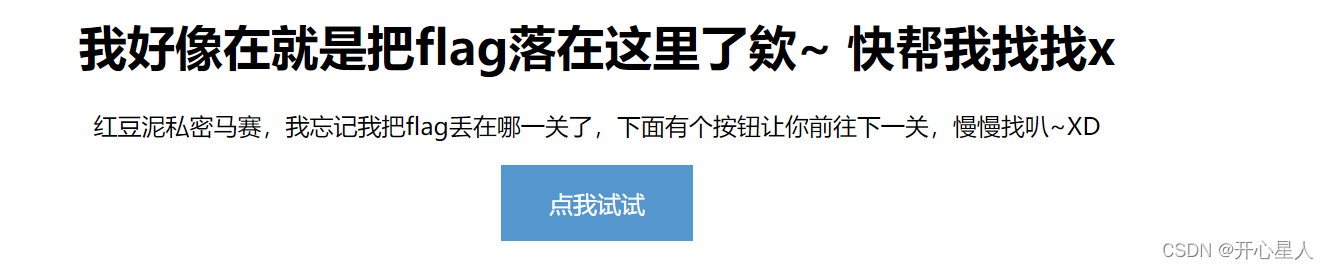

那就找一找

找到了

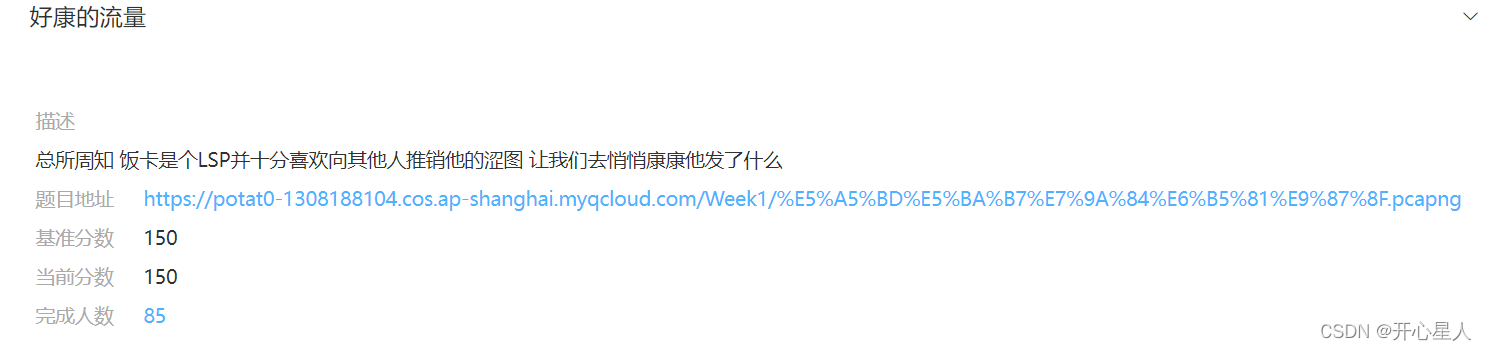

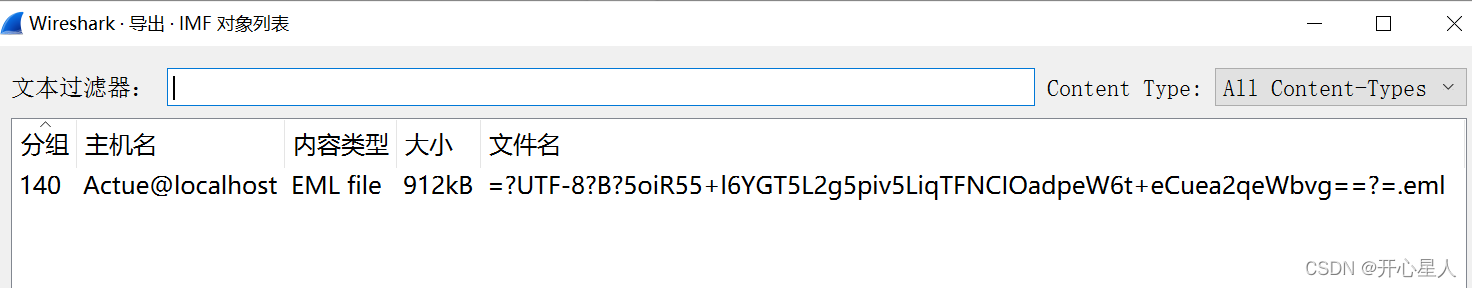

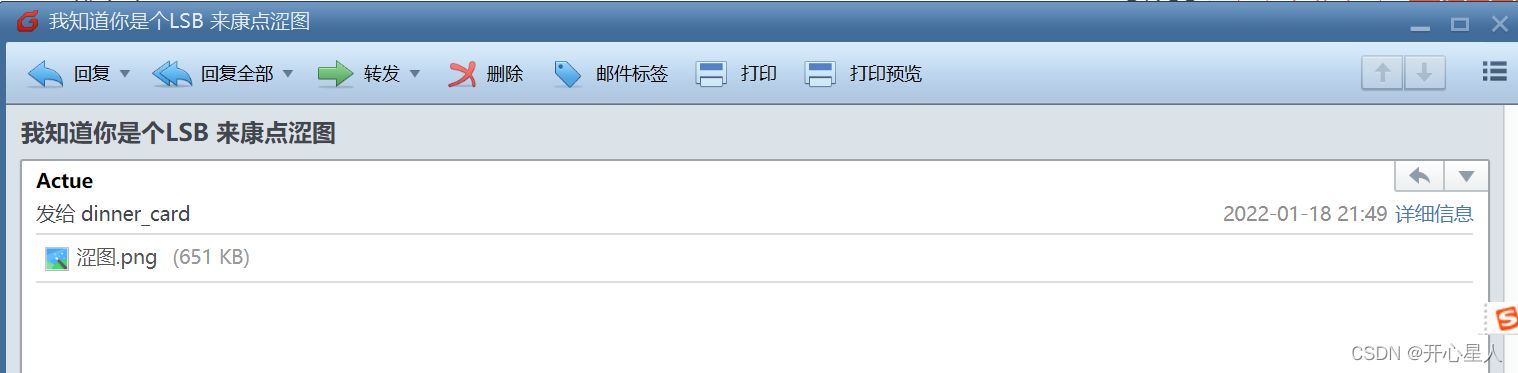

3、好康的流量

一个pcap文件,丢入wireshark

[文件]->[导出对象]->[IMF]

至于为什么是IMF,是试出来的,只有IMF有一个可以导出对象

拿到了一张图片

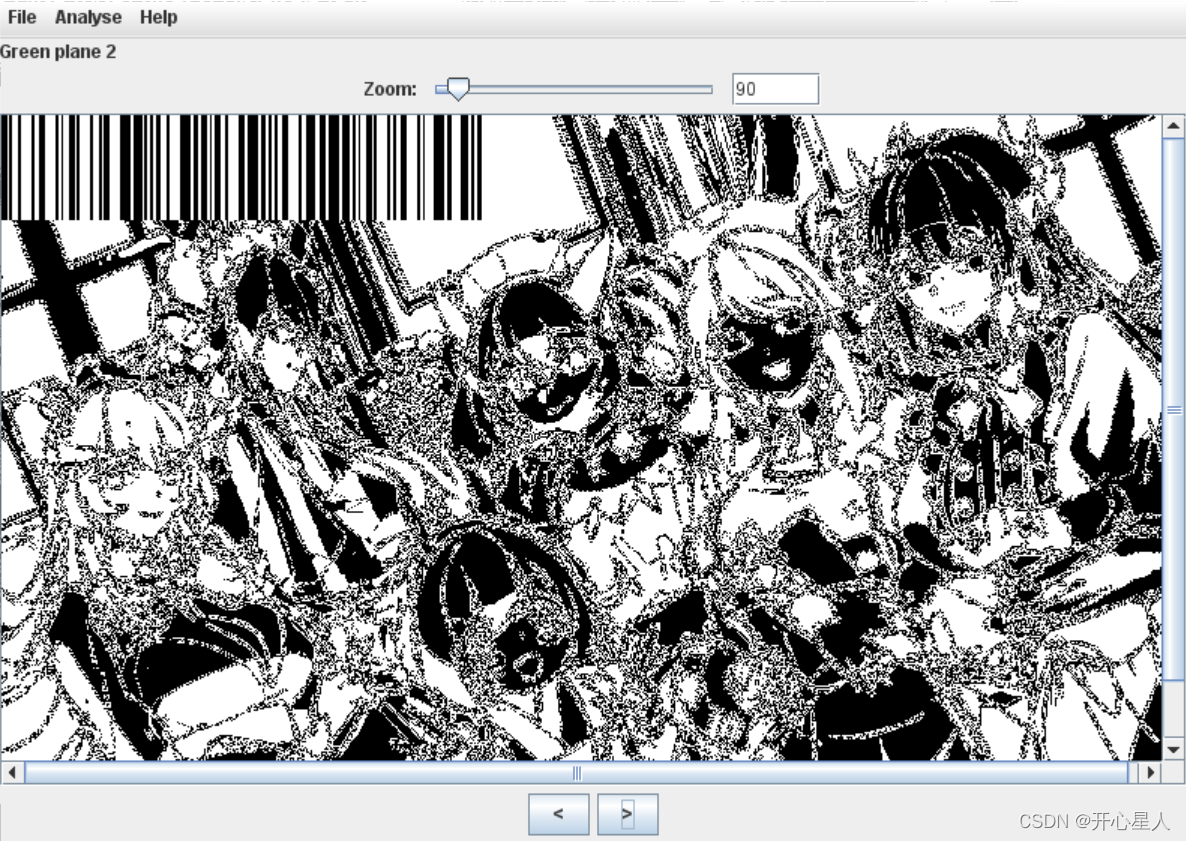

丢入stegsolve,更改颜色通道

一张条形码

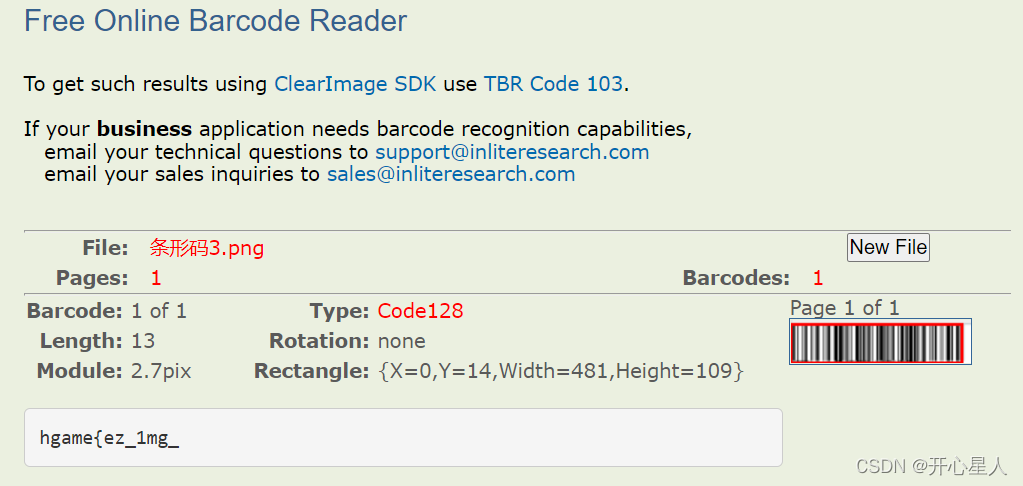

条形码在线解密网站

得到一般flag,另一半呢?

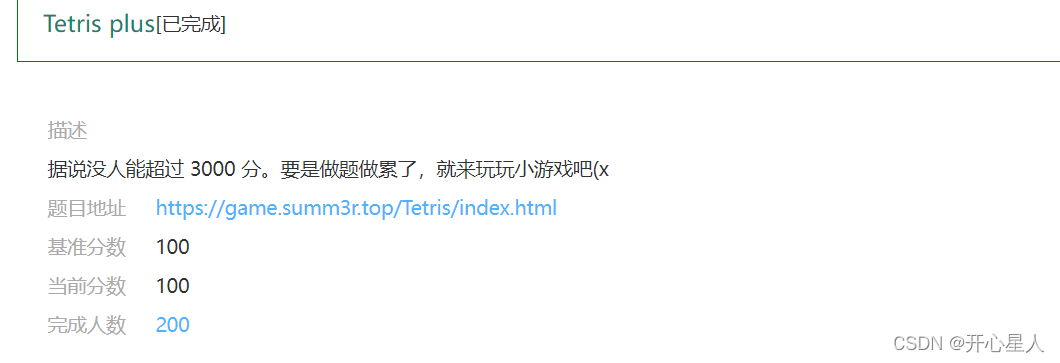

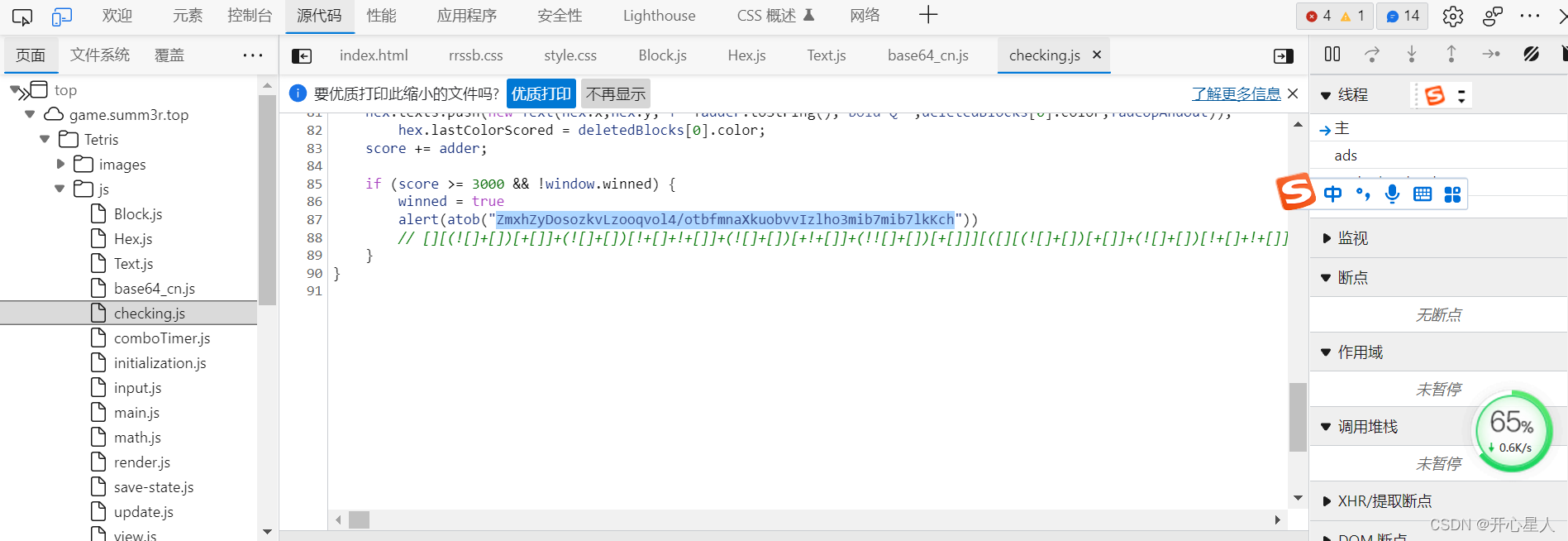

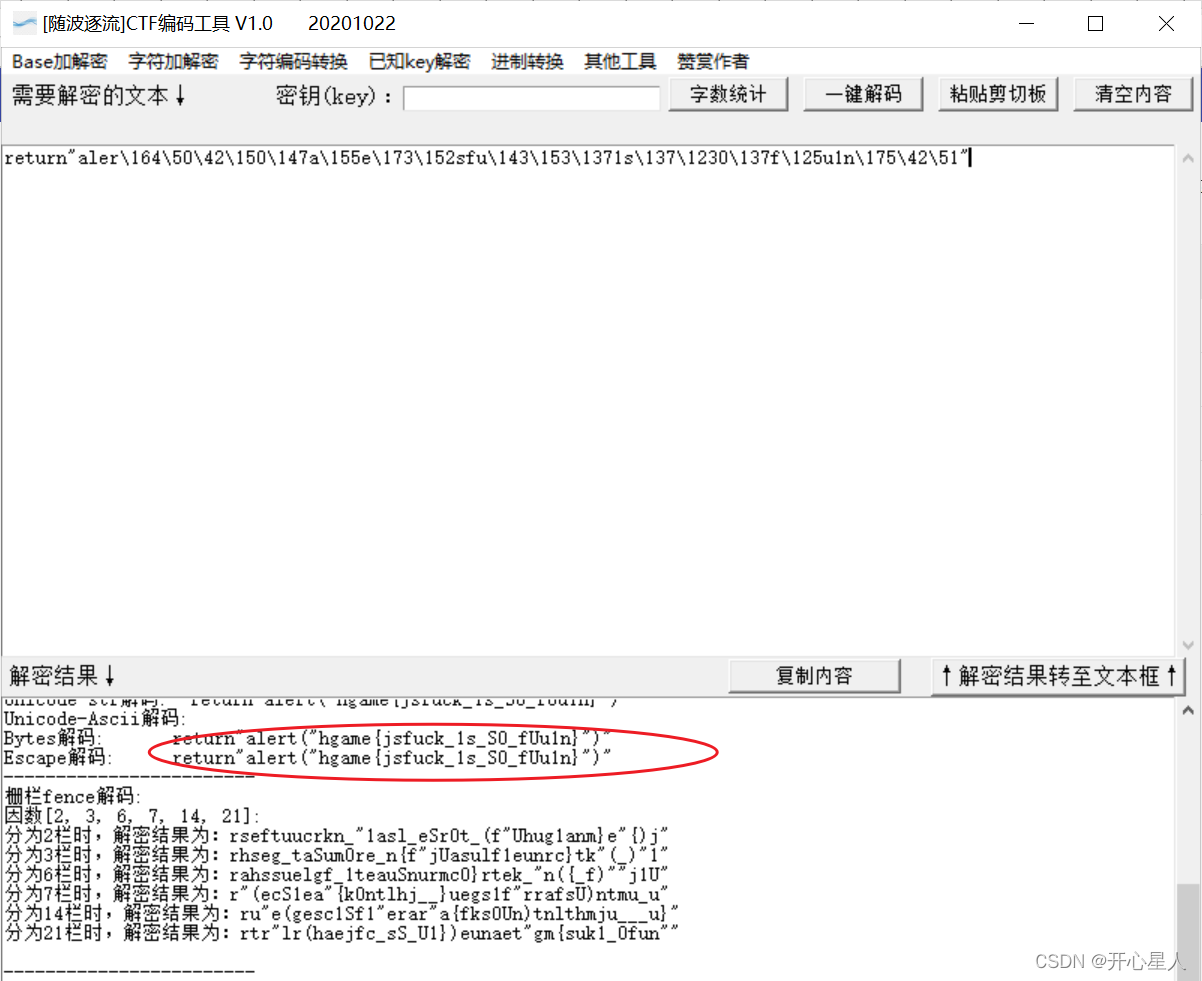

4、Tetris plus

玩到三千分会出现一个dialog“flag 貌似被藏起来了,再找找吧!”

要自己找

找到了base64加密的“flag 貌似被藏起来了,再找找吧!”

下面有一串jsfuck加密的字符串,解密

(我发现不同在线工具解密出来不一样,多试几次)

jsfuck解密

再次解密

得到flag

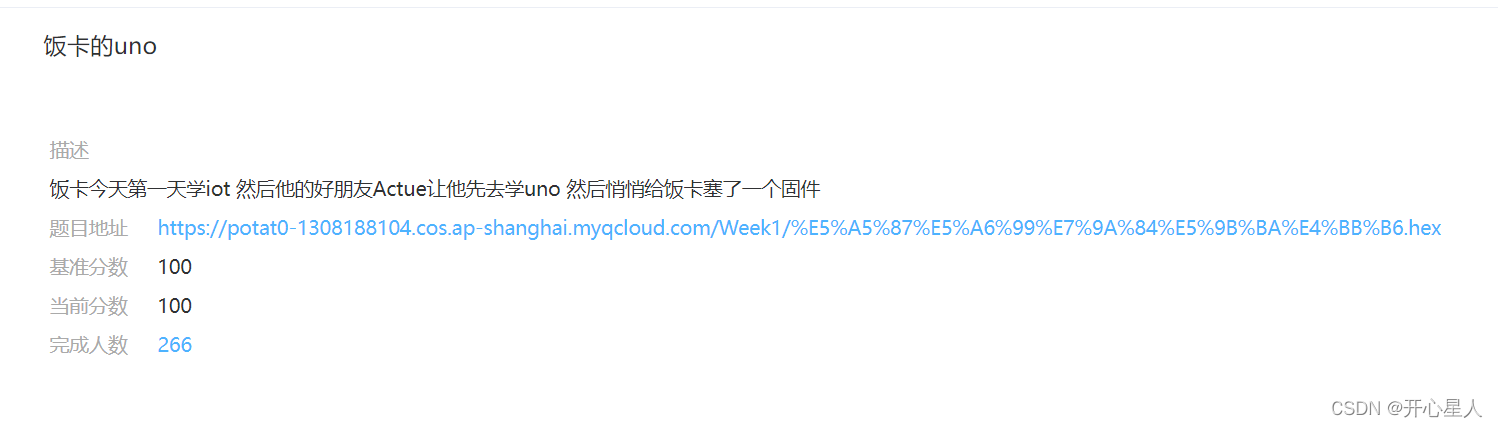

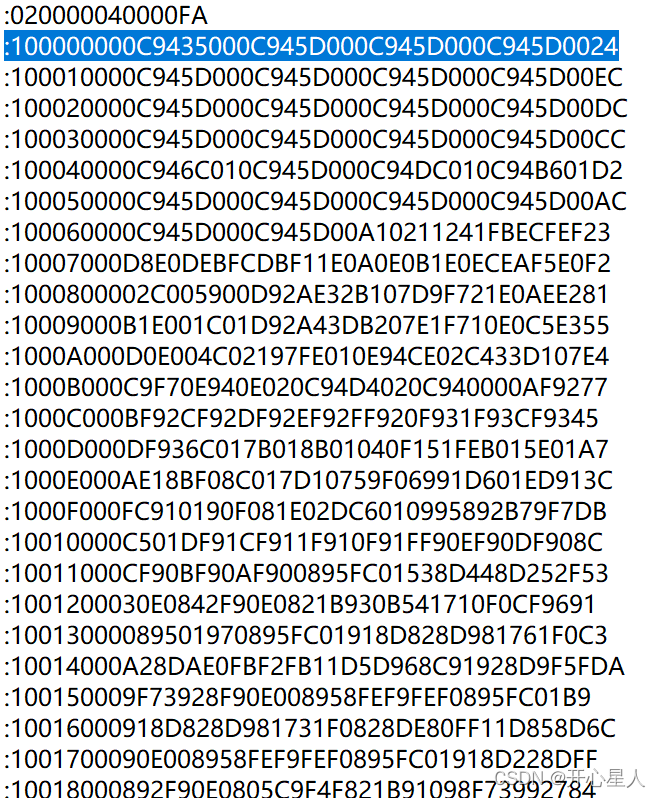

5、饭卡的uno

Iot物联网的题目,和硬件相关

打开附件

给Arduino上传HEX文件

好像是个外国人写的跟着题类似的wp

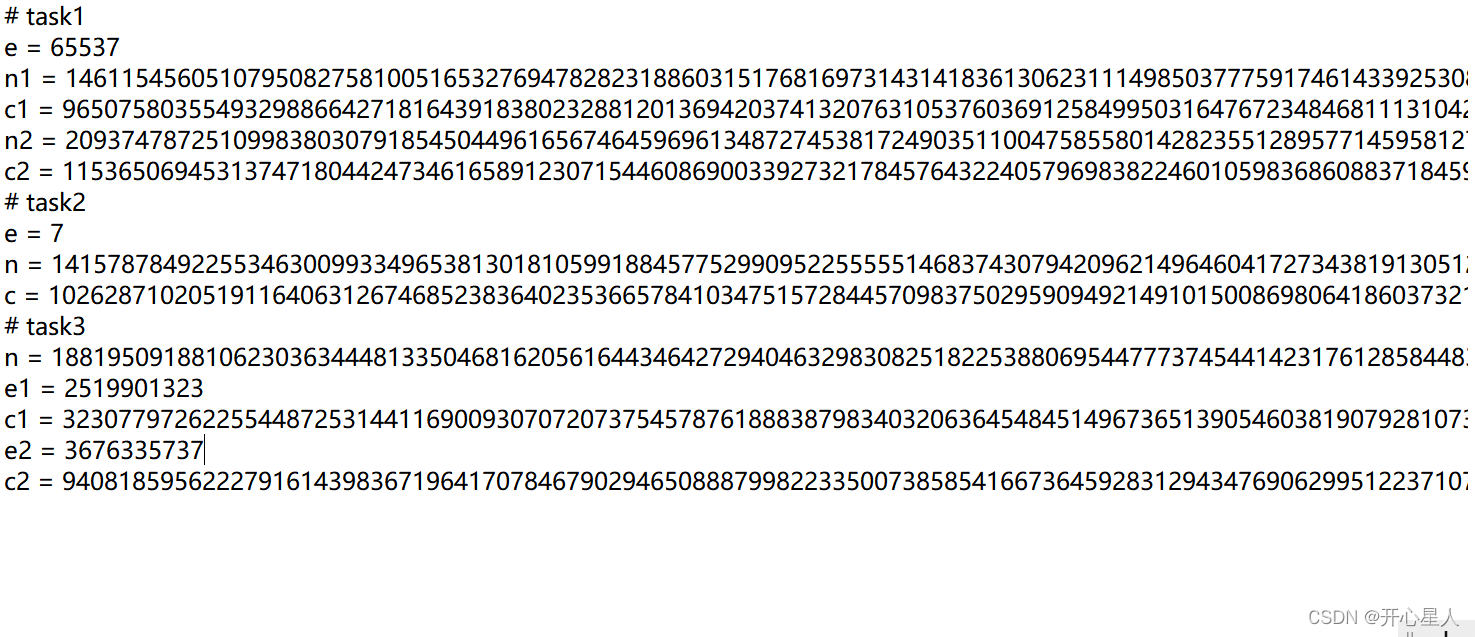

6、RSA Attack

1 | |

7、RSA Attack2

1 | |

1 | |

1 | |

1 | |

8、

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.