misc其他一些知识点

word隐藏字符

打开word文档,一片空白,文字隐藏在word中,点击[文件]->[选项]->[显示]->[隐藏字符] ,即可看到隐藏的文字

或者隐藏信息字体和背景色相同,可修改文字颜色

word文件隐藏

可以将word文档转换成xml格式,也可以将xml转换成word文档,这导致如果重新打包为word文档的过程中,有可能被隐藏进其他数据

word本质是一个zip文件,docx文件特性为定义一个了若干xml文件的压缩包,将文档的后缀名改为.zip,寻找里面的flag文件。Excel文件同样也适用。

如果zip解压后文件过多,可以使用命令行查找:

findstr /s /i "backup" *.*

在当前目录及所有子目录下的所有文件中查找”backup”这个字符串,*.*表示所有类型的文件findstr /s /i /c:"backup jobs" *.*查找带有空格的字符串

findstr /s /i /c:"cmd" C:\tmp\*.txt在C:\tmp\查找所有txt文件的字符串”cmd”

wbStego4.3open

这个软件可以把文件隐藏到BMP、TXT、HTM和PDF文件中。

同样也可以还原出来

NTFS上的交换数据流

概念:

- 在NTFS文件系统下,每个文件都可以有多个数据流。流从 windows

Mr3.1开始已存在。当在非MTFS卷下读取文件内容时,只能访问及

处理一个数据流。 - 数据流没有名称。

特点

- ADS是NTFS文件系统特有的性质

- 基于APT的in32却不能很好的支持ADS,例如把一个文件以流的形式附加到另一个文件(载体)中。但是对 Windows资源管理器来说载体文件没有发生任何变化(包括其大小、修改时间等),由此将会产生一系列问题。

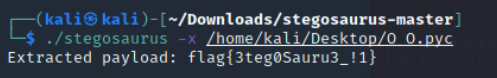

Stegosaurus隐写

中文名为剑龙

Stegosaurus 是一款隐写工具,它允许我们在 Python 字节码文件( pyc 或 pyo )中嵌入任意 Payload 。由于编码密度较低,因此我们嵌入 Payload 的过程既不会改变源代码的运行行为,也不会改变源文件的文件大小。 Payload 代码会被分散嵌入到字节码之中,所以类似 strings 这样的代码工具无法查找到实际的 Payload 。 Python 的 dis 模块会返回源文件的字节码,然后我们就可以使用 Stegosaurus 来嵌入 Payload 了。

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.