misc题目

HSC-1th 汝闻,人言否

题目只给了一张图片,并无任务提示了。

我当时我把我能想到的图片隐写全部用上了,看属性,strings,zsteg,LSB,改颜色通道,改宽高,binwalk,看十六进制。都没有找到。

题目解法:

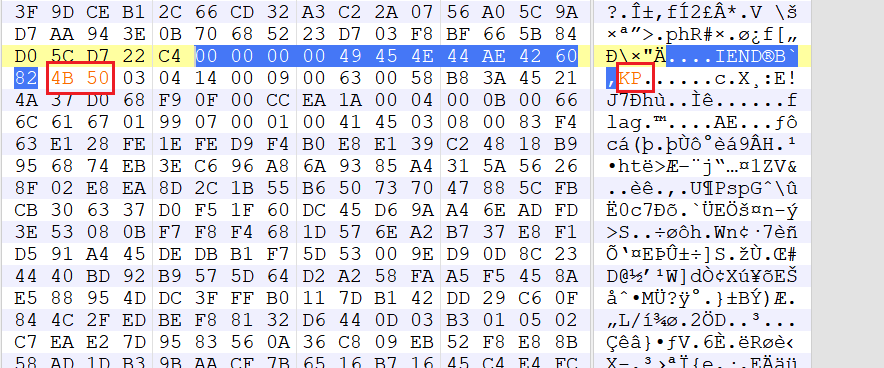

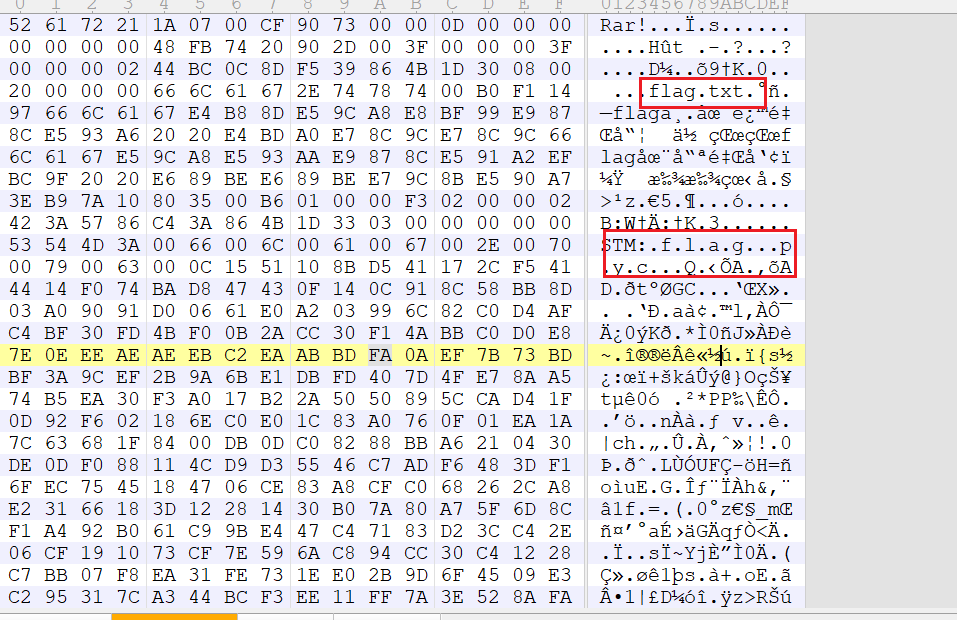

010editor,搜索png的文件0000000049454E44AE426082

文件尾结束之后,后面仍让有内容,看到PK,4B50改成504B

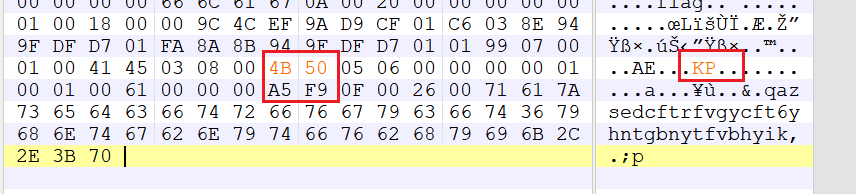

文件尾部的也需要更改

然后binwalk拿到压缩包,压缩包有密码

给了提示qazsedcftrfvgycft6yhntgbnytfvbhyik,.;p

使用键盘画图(看轨迹),拿到密码WVALOU,打开看到flag文件,丢入010editor,看到是wav类型的,更改后缀名,看频谱图拿到flag

buu-弱口令

压缩包有附加信息,不过是由空格、回车和Table组成的,所以看不到

复制到sublime中,因为sublime可以可视化空格和回车

将空格替换为 . Table为-

得到…. . .-.. .-.. —– ..-. — .-. ..- –

解密为HELL0FORUM

buu-喵喵喵

拿到一张图片丢入stegsolve中,lsb看到一张图片,保存,看到半张二维码,更改高度,得到整张二维码。扫码得到一个网盘地址,下载压缩包,里面只有一个txt文件,说flag不在这里。

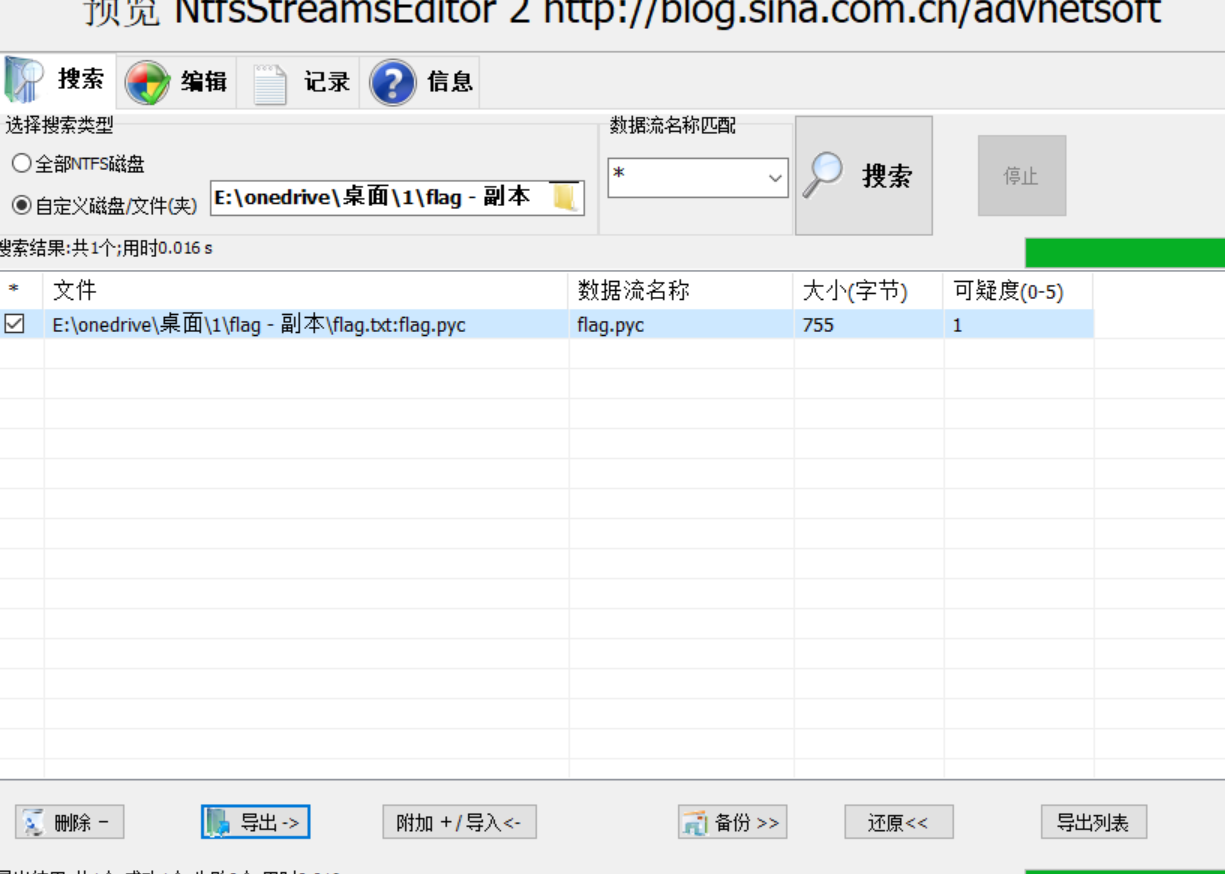

我看到了flag.pyc

我竟然在傻傻的想,压缩包能不能binwalk

看别人的wp,知道这是NTFS文件流隐写,看到txt文件,并且毫无头绪一定要想到ntfs

这里注意要用winrar 解压,因为是winrar 压缩的不然是得不到东西的

使用NtfsStreamsEditor

uncompyle6 flag.pyc > 111.py

1 | |

buu-从娃娃抓起

0086 1562 2535 5174

bnhn s wwy vffg vffg rrhy fhnv

上面是中文电码,下面是五笔简码

[UTCTF2020]zero

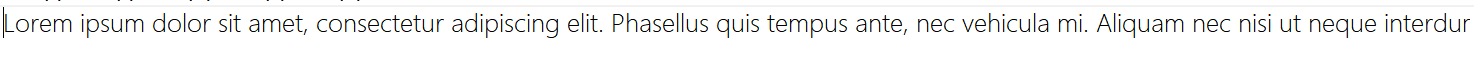

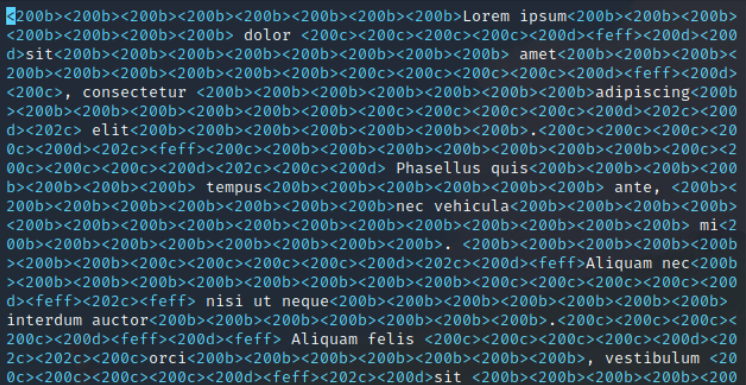

这题考察零宽度字符隐写

很正常的一个txt,看不出什么问题

用vim看,可以看到很多零宽度字符

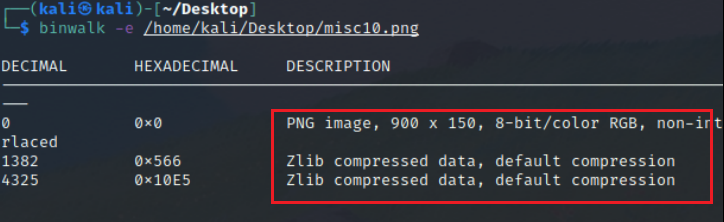

7、ctfshow-misc10

binwalk这样式的也可能藏flag