buu-MISC第一页

如果大家有任何问题,都可以随时问我,我也是刚入坑不久的小白,大家共同进步

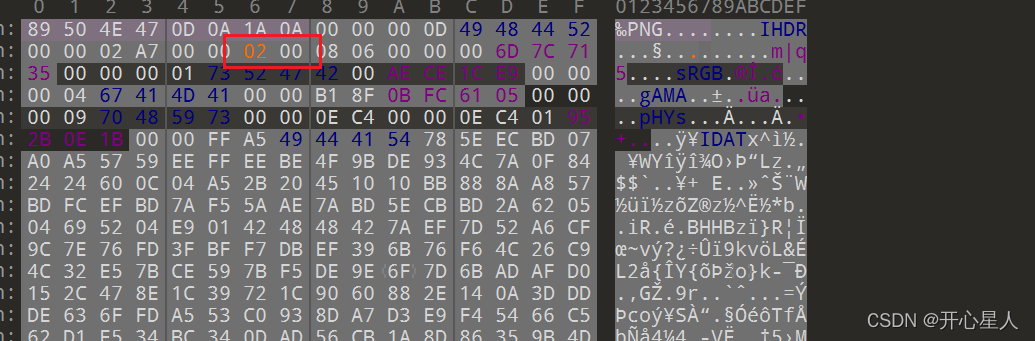

金三胖

拿到gif,放进stegsolve看frame

拼接得到flag

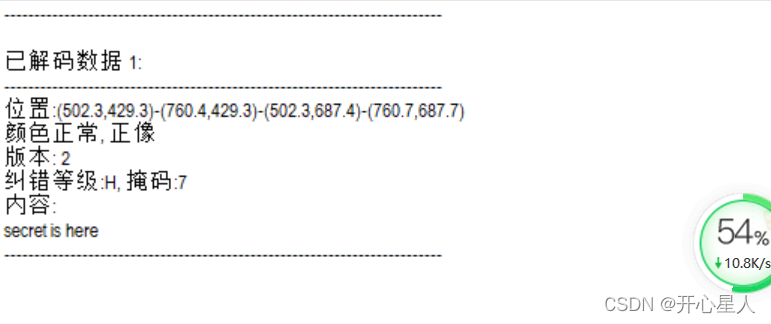

二维码

扫二维码得到

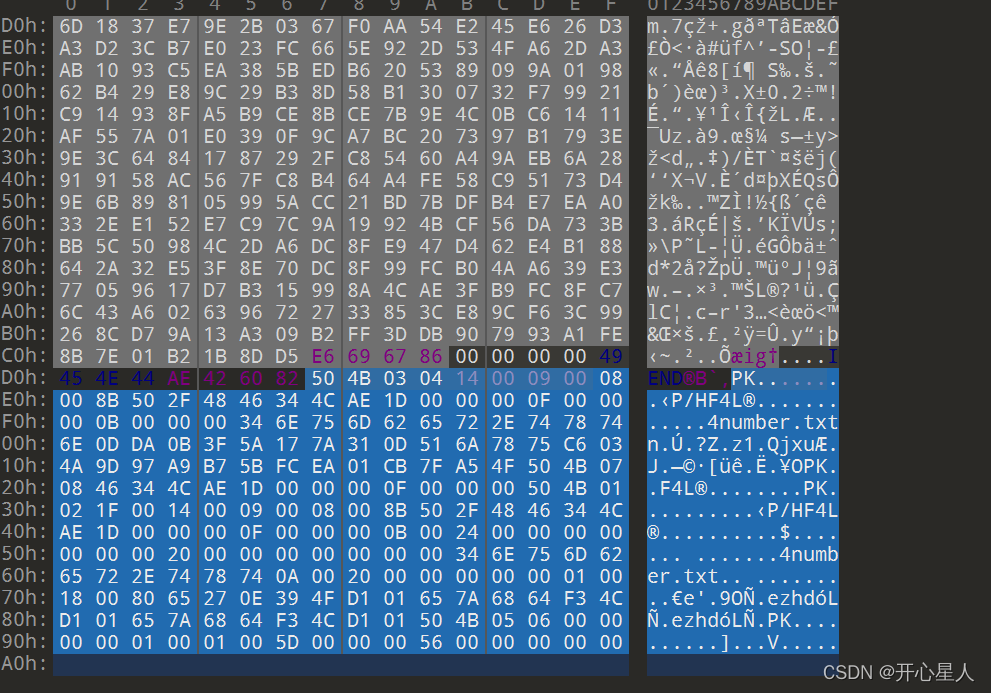

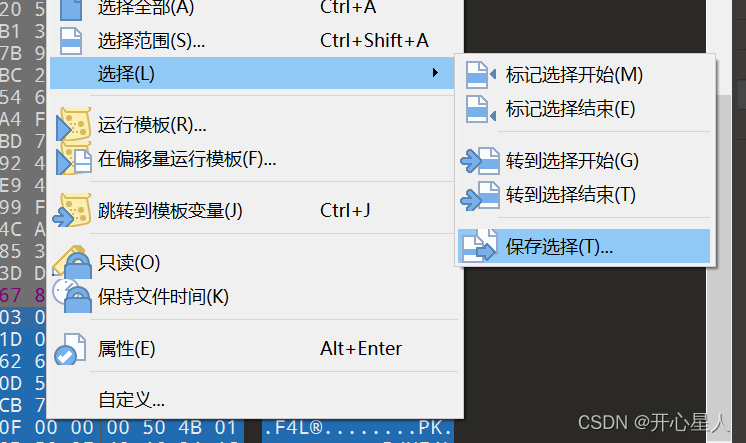

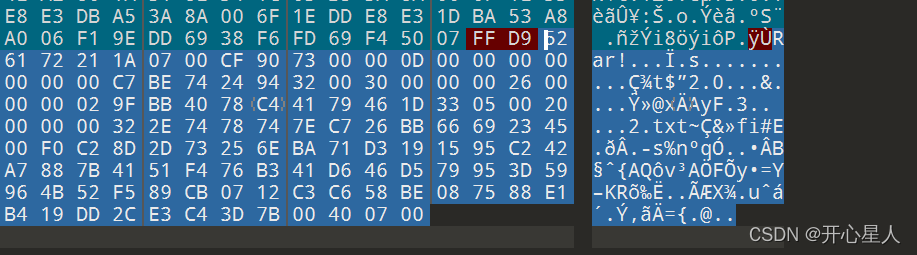

丢进010editor

看到zip,导出

zip有密码,提示是4位,archpr爆破即可

你竟然赶我走

010editor文件尾看到flag

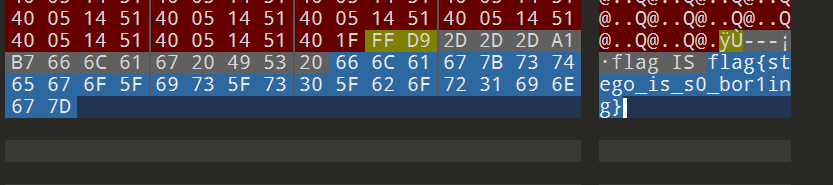

N种方法解决

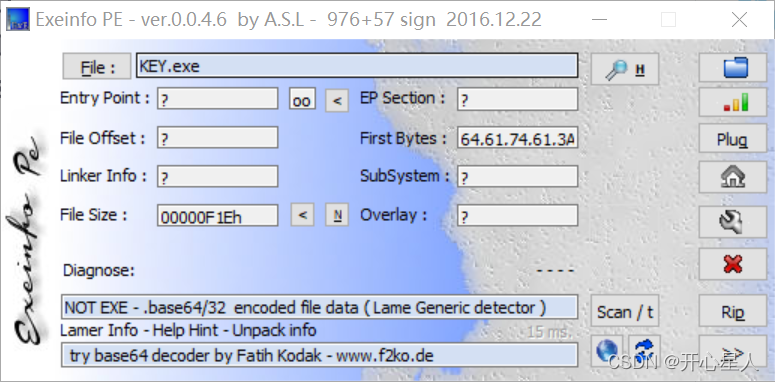

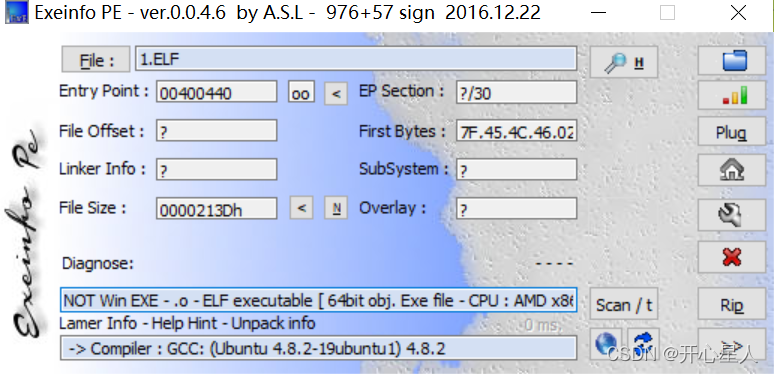

给了KEY.exe

双击打不开

丢进Exeinfo PE里面

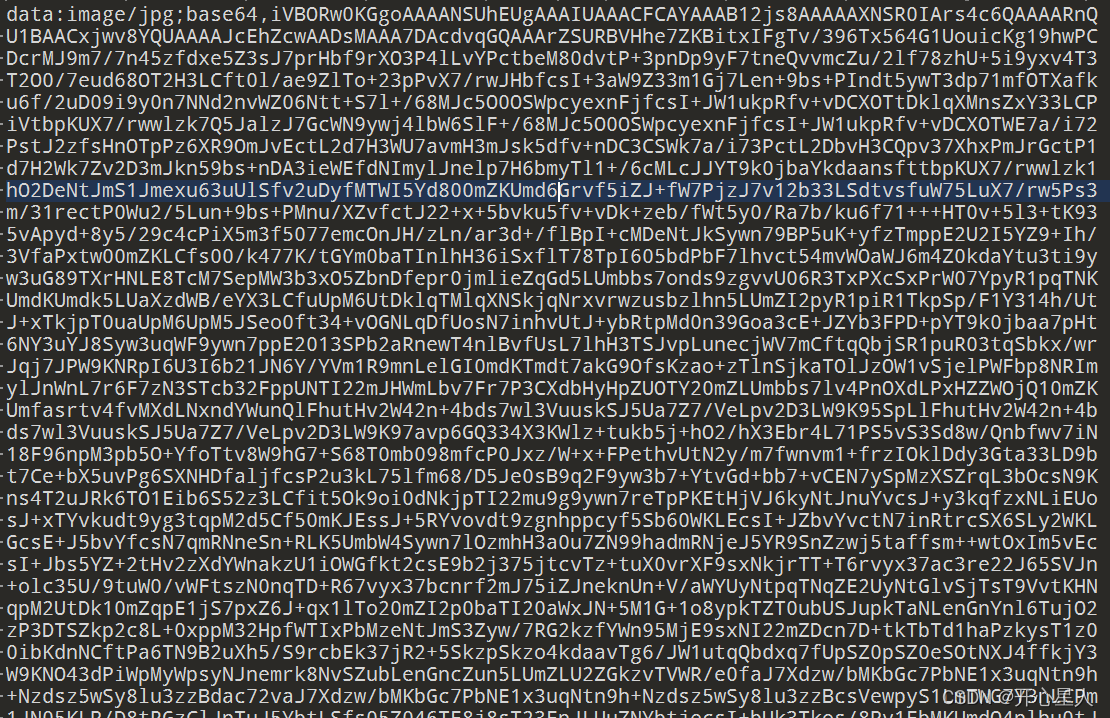

放进010editor

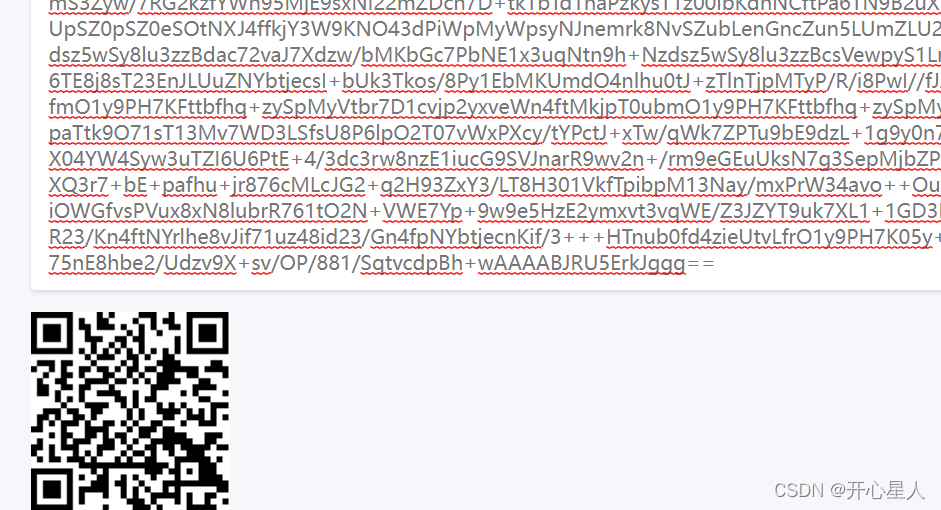

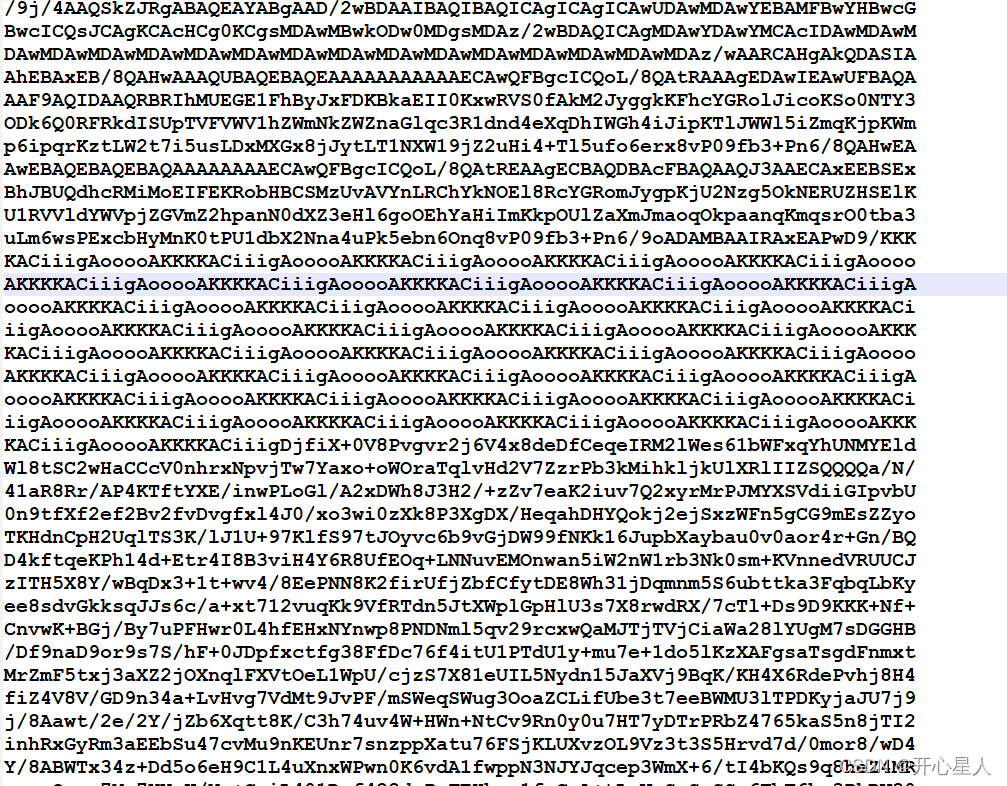

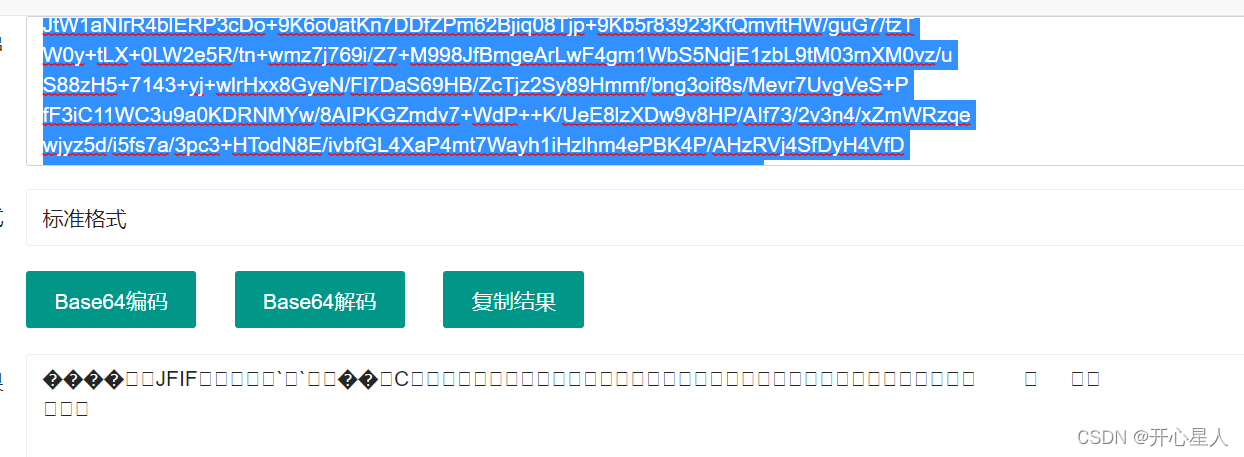

base64转图片

扫码得flag

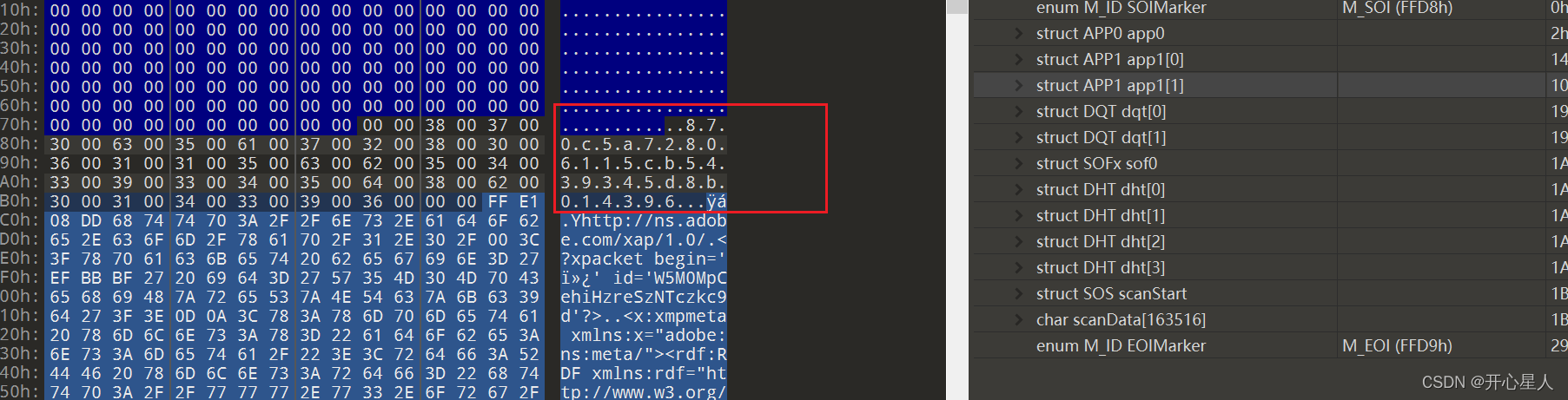

大白

题目提示屏幕太小了

改宽高

1 | |

我这里直接尝试着改高度

改成2

这里给大家推荐一个工具quicker,直接OCR截图识别,还是很方便常用的

基础破解

题目提示4位密码,archpr爆破的密码

得到ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

base64解码得flag

乌镇峰会种图

010editor打开,又在文件尾

文件中的秘密

这题,我是真的菜

前面几题都有记得看exif,这题没有,没写出来,哈哈

答案在exif里面

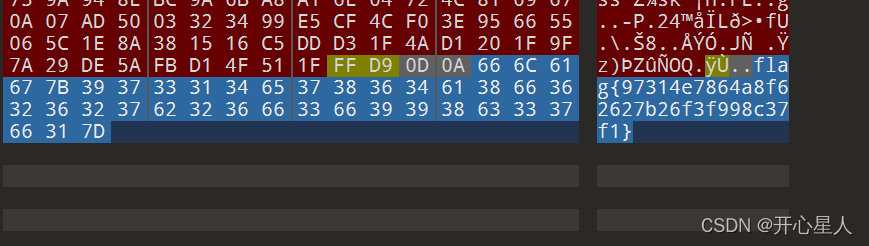

一直在研究这串数字,觉得这串数字不太对劲

md5、十六进制转字符不对

想想是不是7位ASCII转换,发现也不太像

毫无头绪

没想到就是这串数字,套上flag

wireshark

丢进wireshark

直接搜flag

tcp contains “flag”

追踪流

这次学聪明了,直接套上flag提交

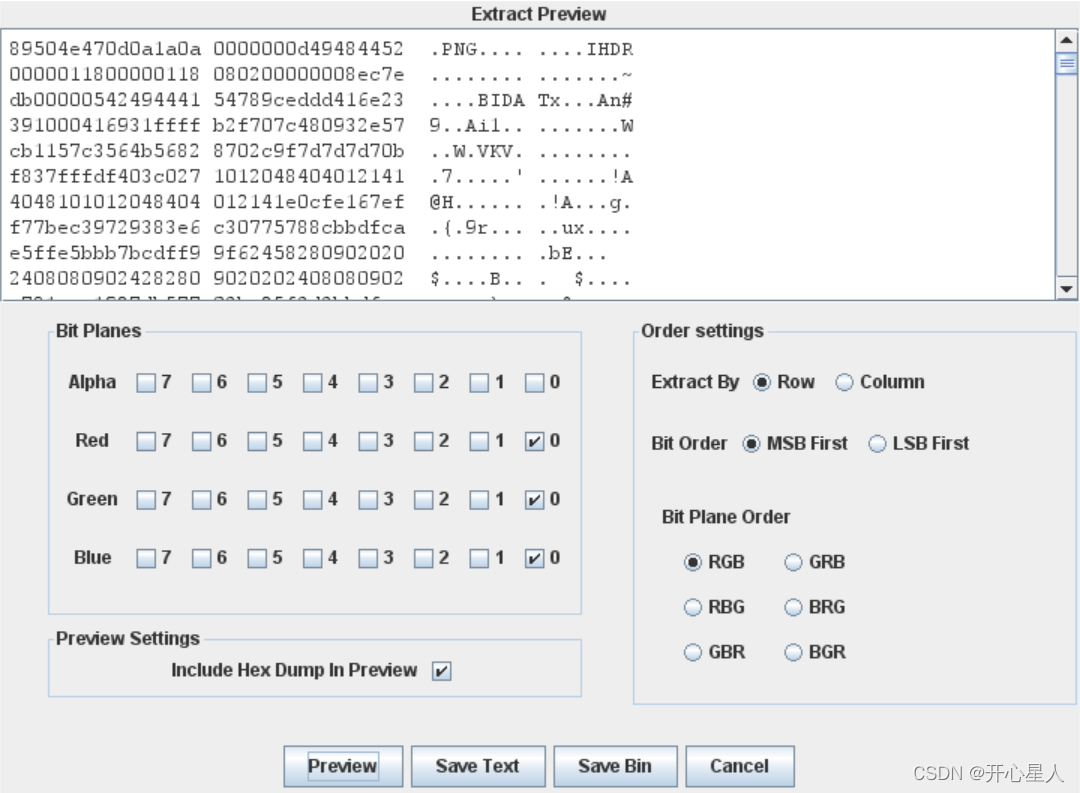

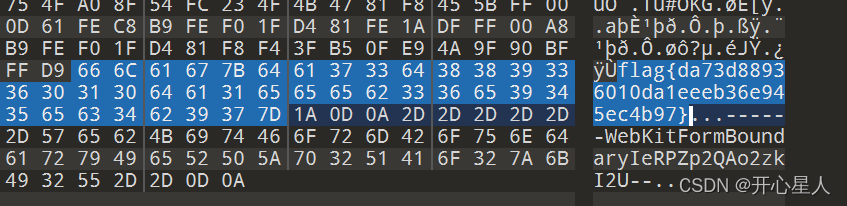

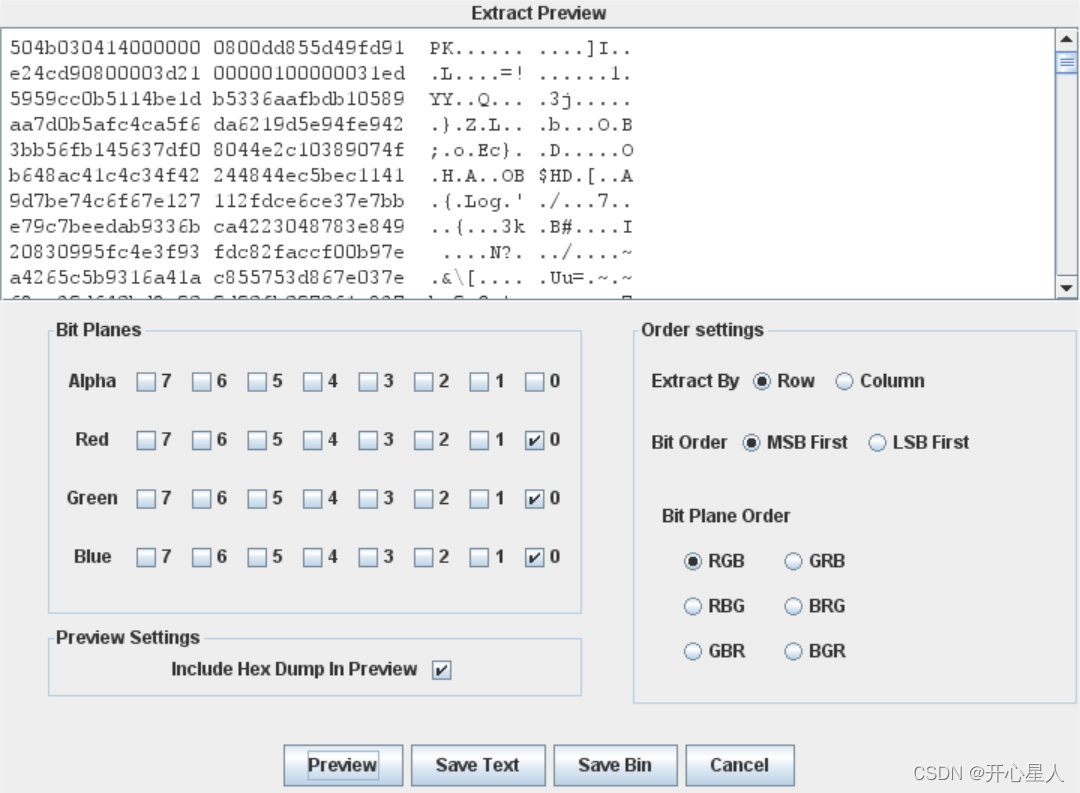

LSB

那直接lsb

save bin为png格式,得到二维码,扫码得flag

rar

题目提示4位密码,直接archpr暴力破解

拿到flag

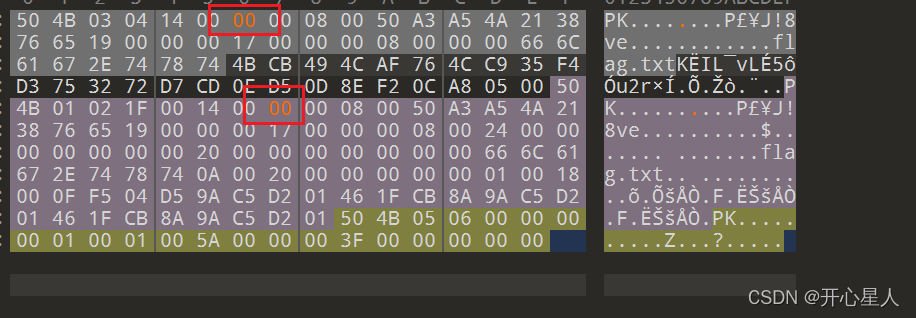

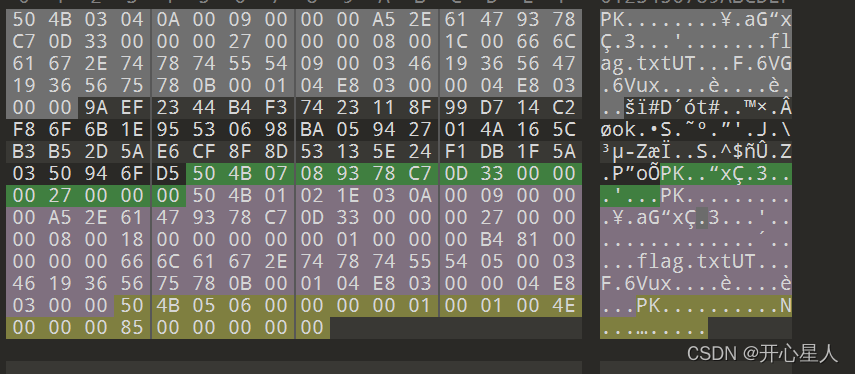

zip伪加密

题目说了伪加密

直接把两个09改成00

得到flag

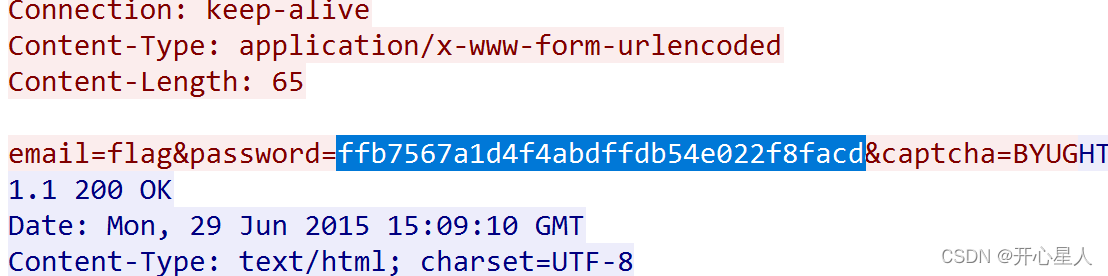

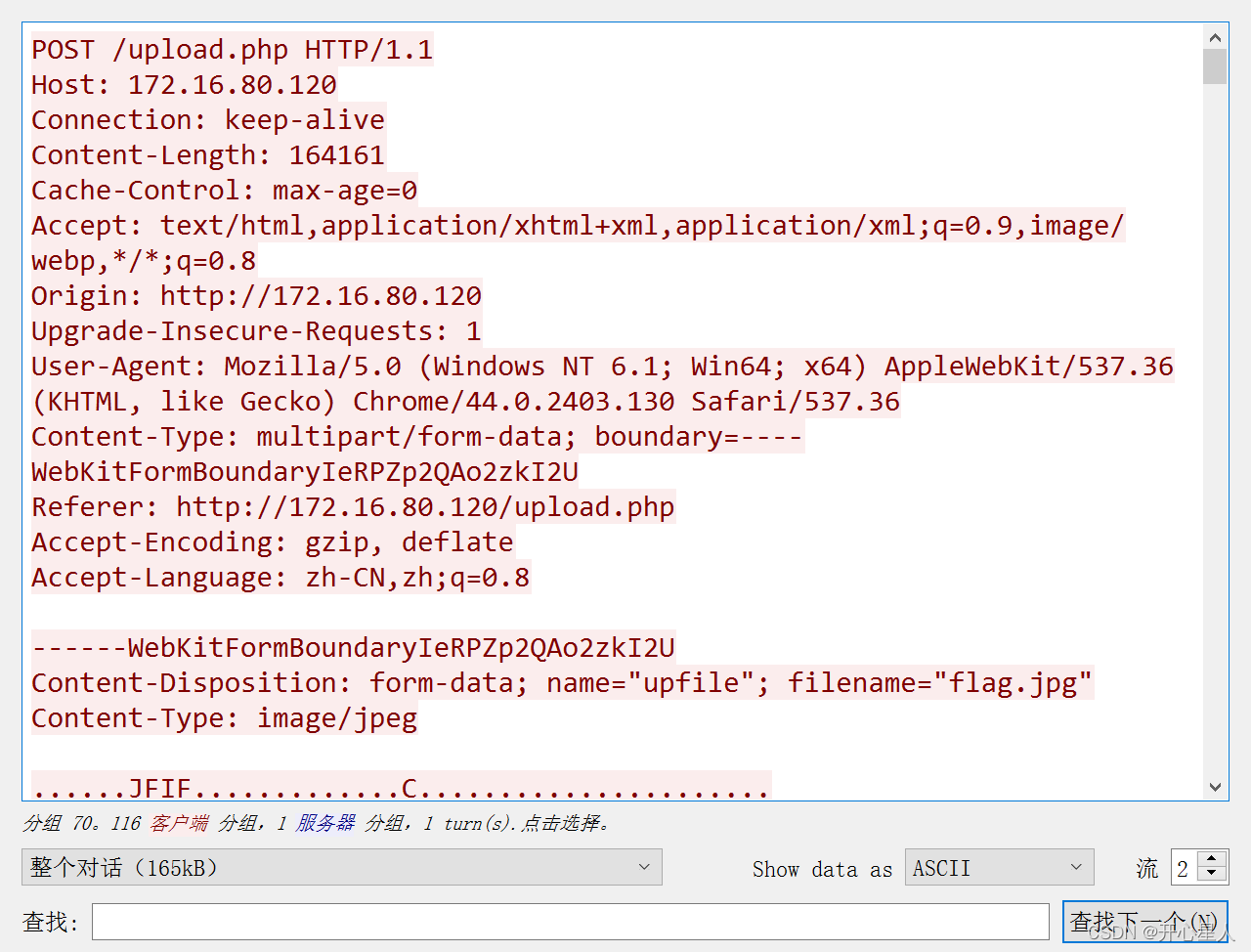

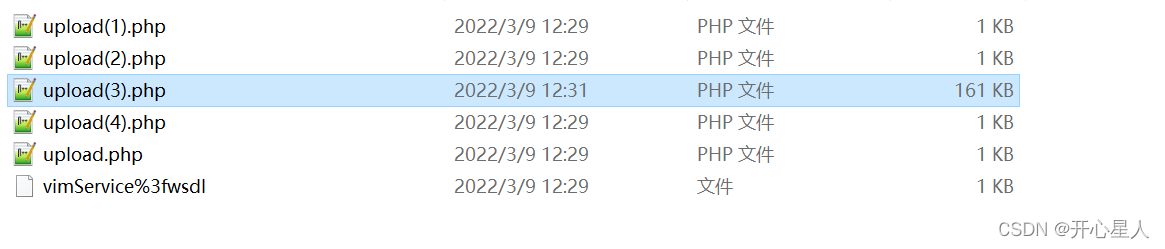

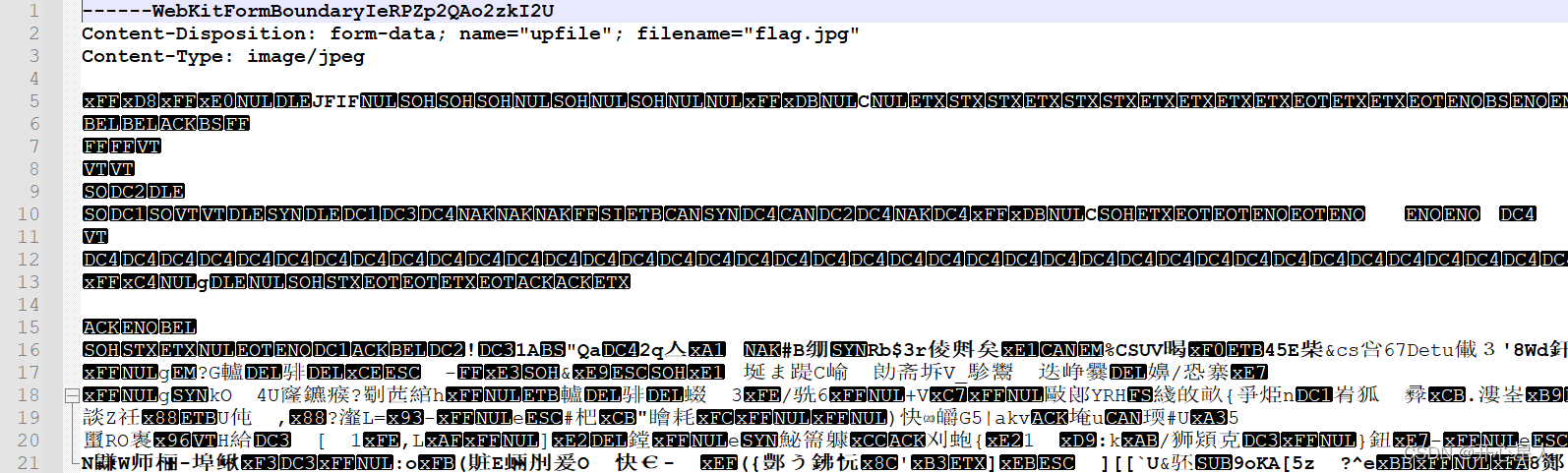

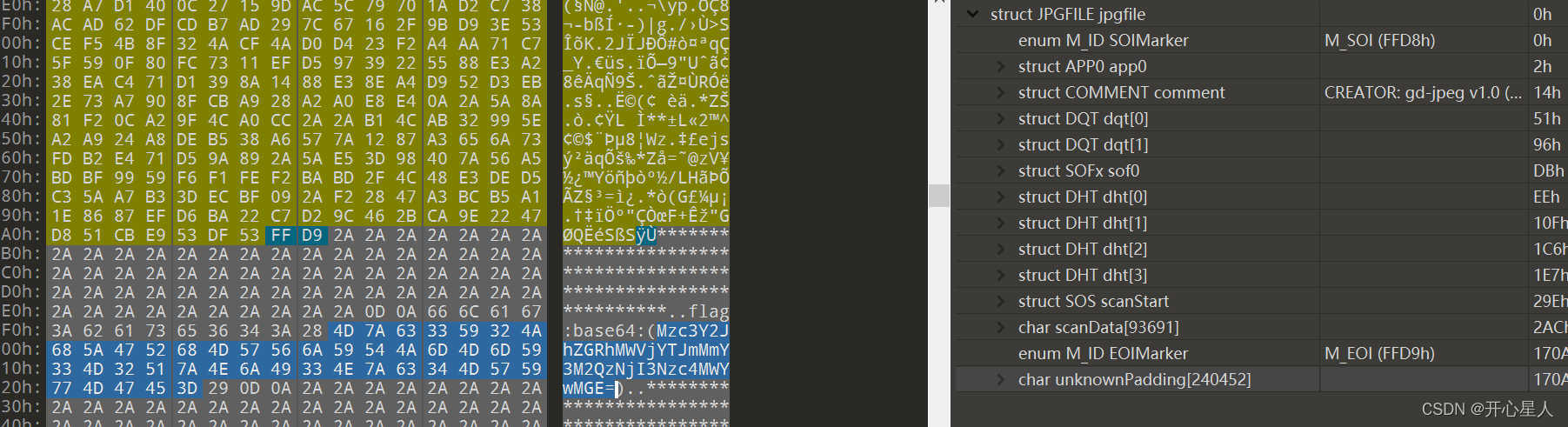

被嗅探的流量

丢进wireshark,搜flagtcp contains "flag"

追踪流,应该是在上传一张图片

导出HTTP对象

有一个很大,打开就是正在上传的图片

丢进010editor,把文件头多余的部分删掉,得到图片

然后发现其实flag就在文件尾

镜子里面的世界

丢进010editor什么都没有

打开stegsolve

LSB

拿到flag

qr

解码即可

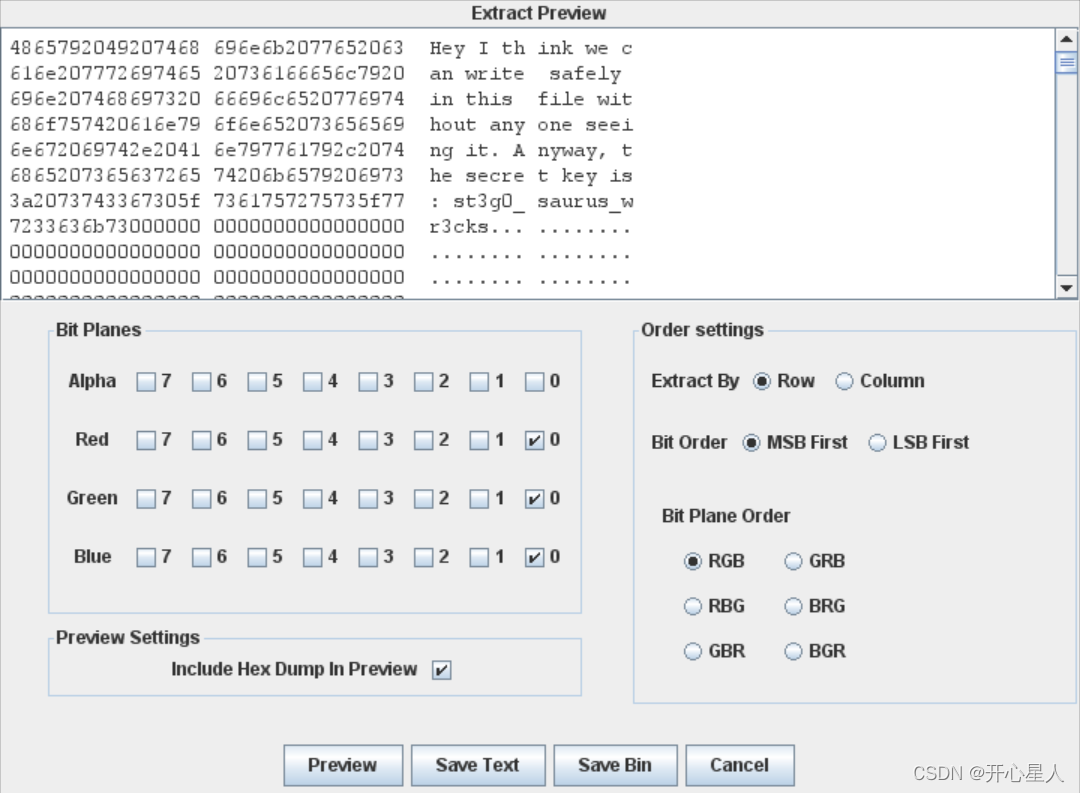

ningen

文件尾发现zip,导出

题目提示了4位密码

爆破得flag

小明的保险箱

文件尾发现rar

提示4位数字密码,爆破,得flag

爱因斯坦

文件尾发现zip

需要密码

好像是真加密(哈哈,下次好好研究一下)

密码在exif里面

解密得flag

easycap

直接追踪流,flag就在里面

隐藏的钥匙

base64解密得flag

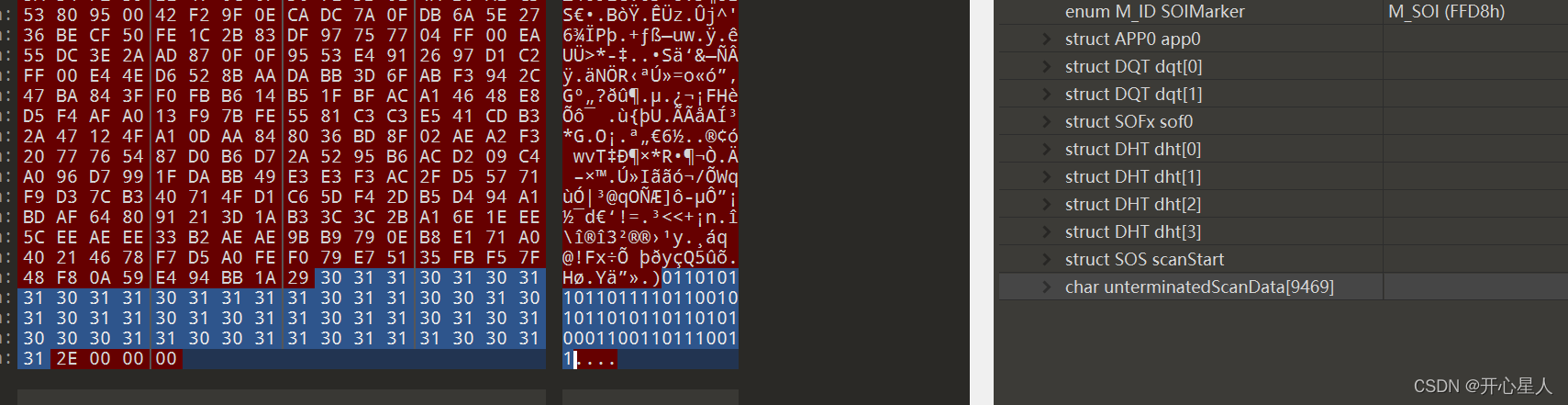

另外一个世界

文件尾有一串很奇怪的二进制,二进制转字符得flag

本来想如果不想再考虑培根、敲击码、博多码

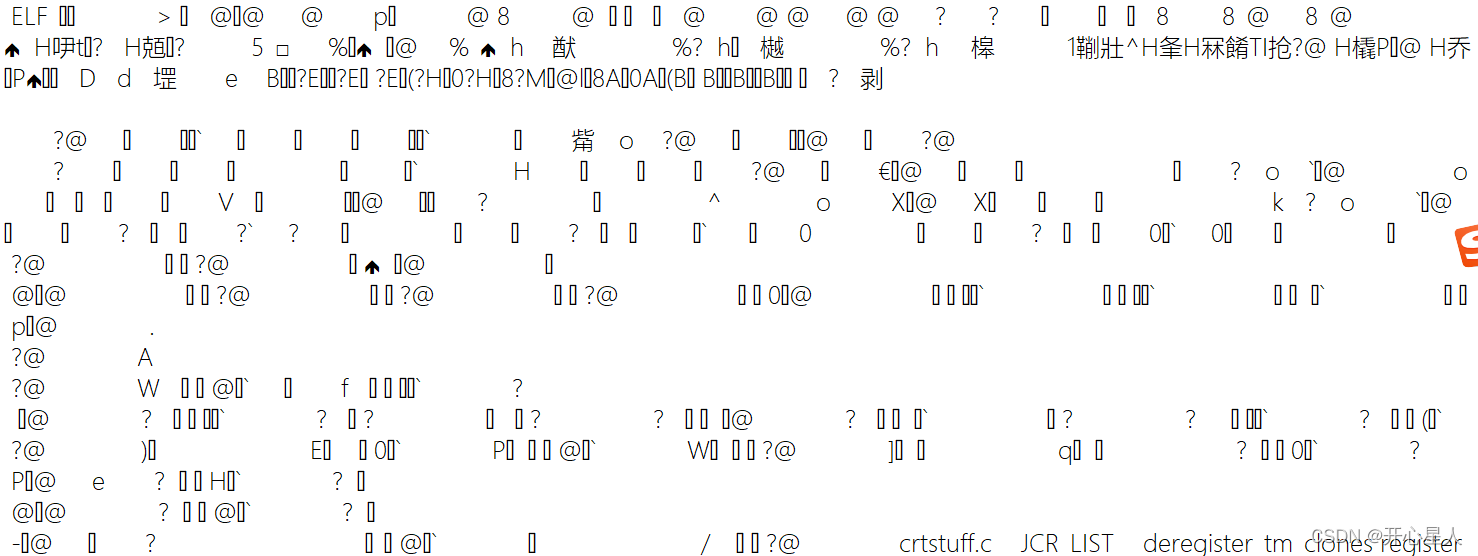

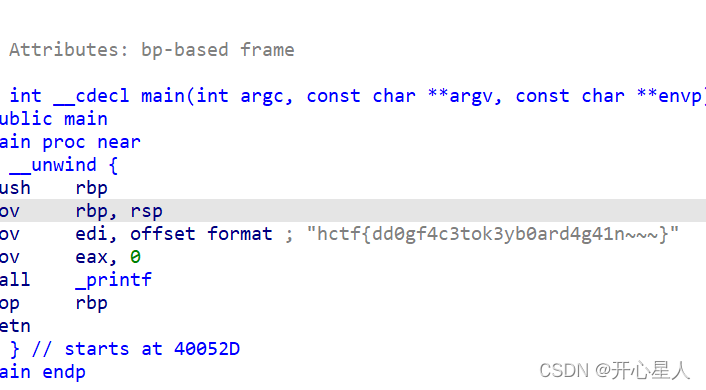

FLAG

010editor看什么都没有

得到zip

一个没有后缀名的文件

改后缀为elf

丢入exeinfo看下

丢入ida64

拿到flag

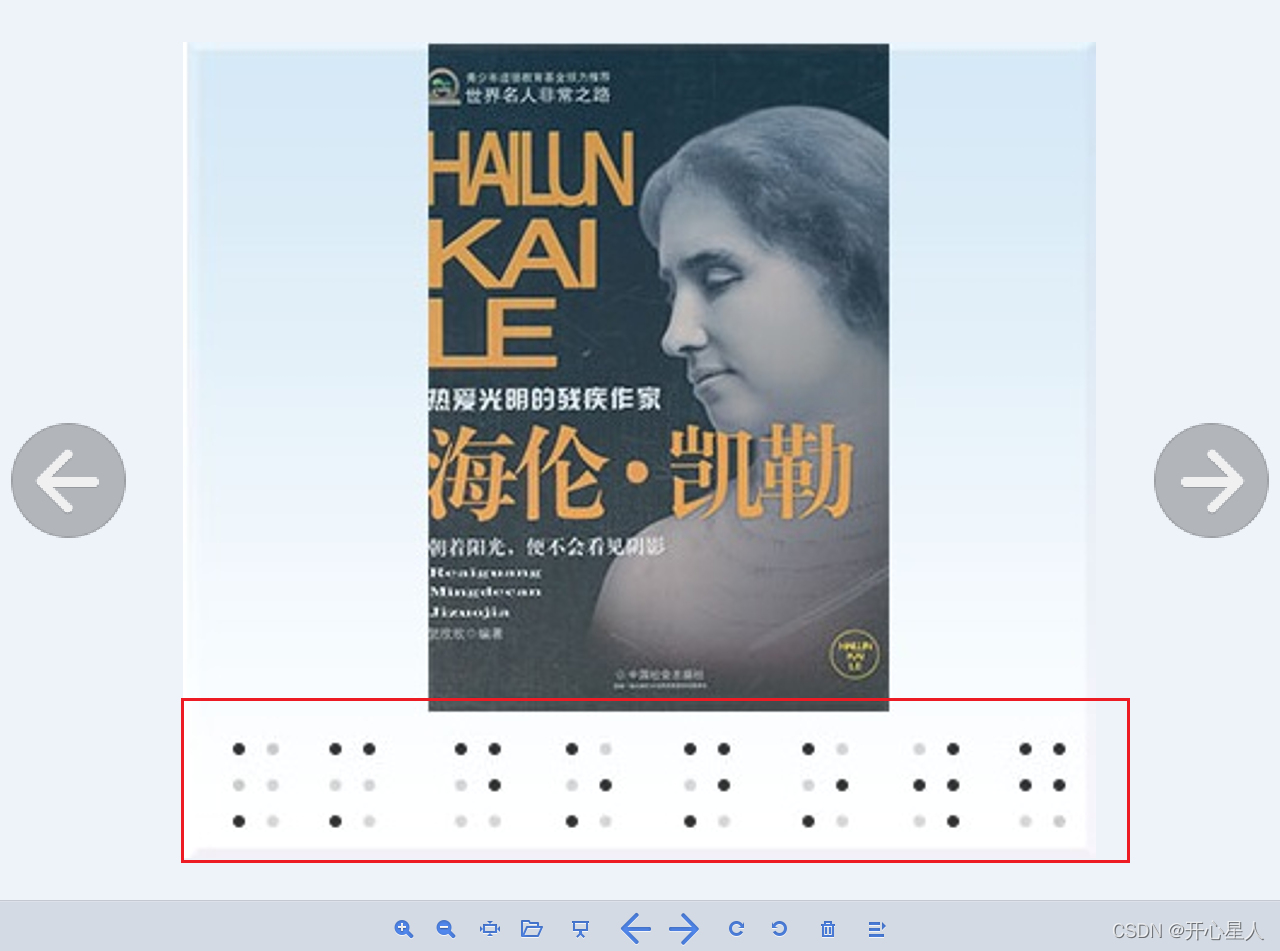

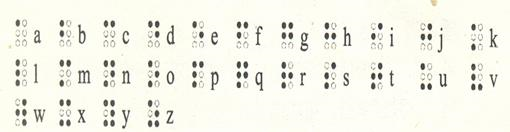

假如给我三天光明

在stegsolve里看就觉得有点奇怪,再看原图,联想海伦凯勒,是盲文

https://www.cnblogs.com/gwind/p/8009861.html

kmdonowg

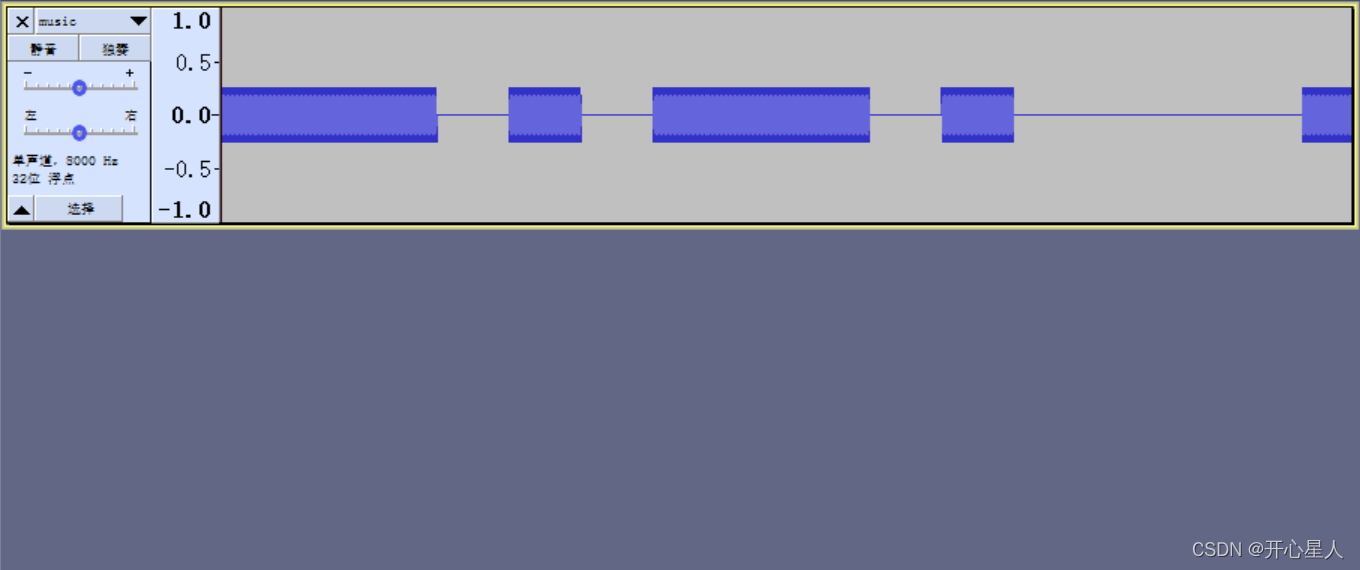

这就是压缩包的密码,解密得到wav

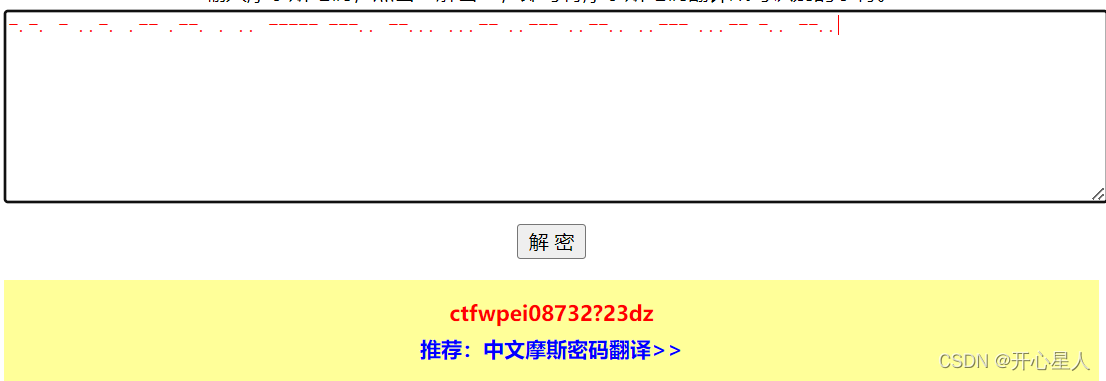

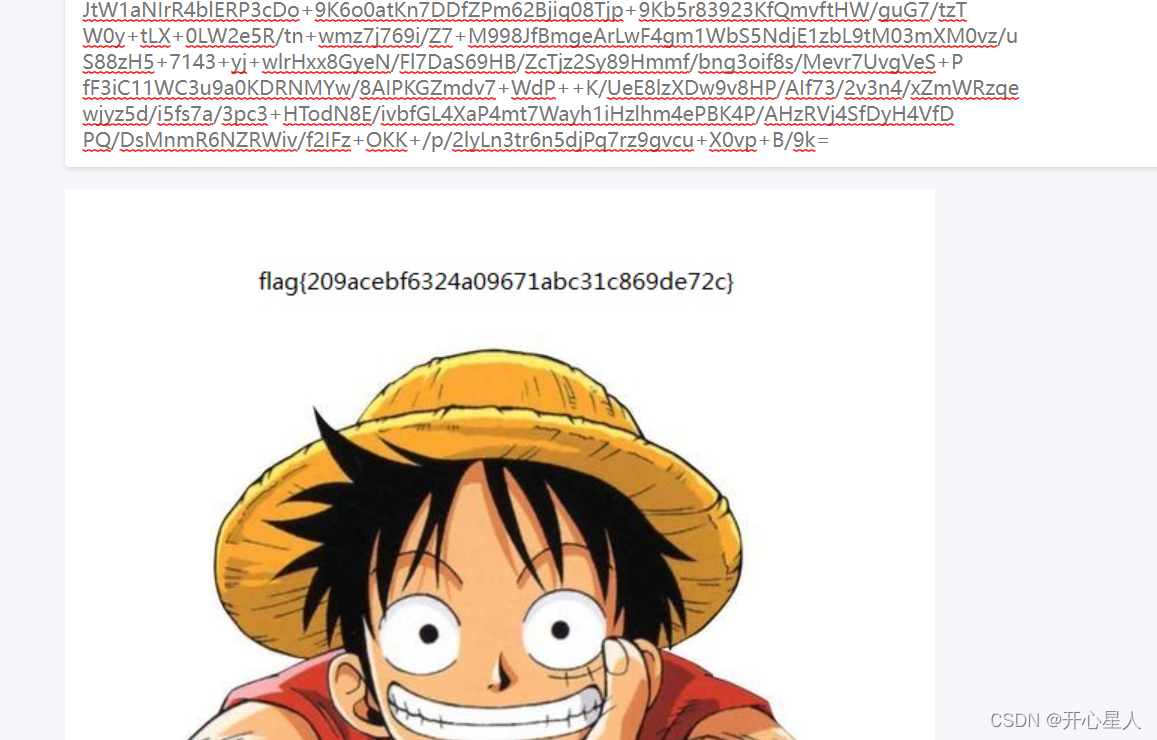

丢如Audicity

morse密码啊

得到flag

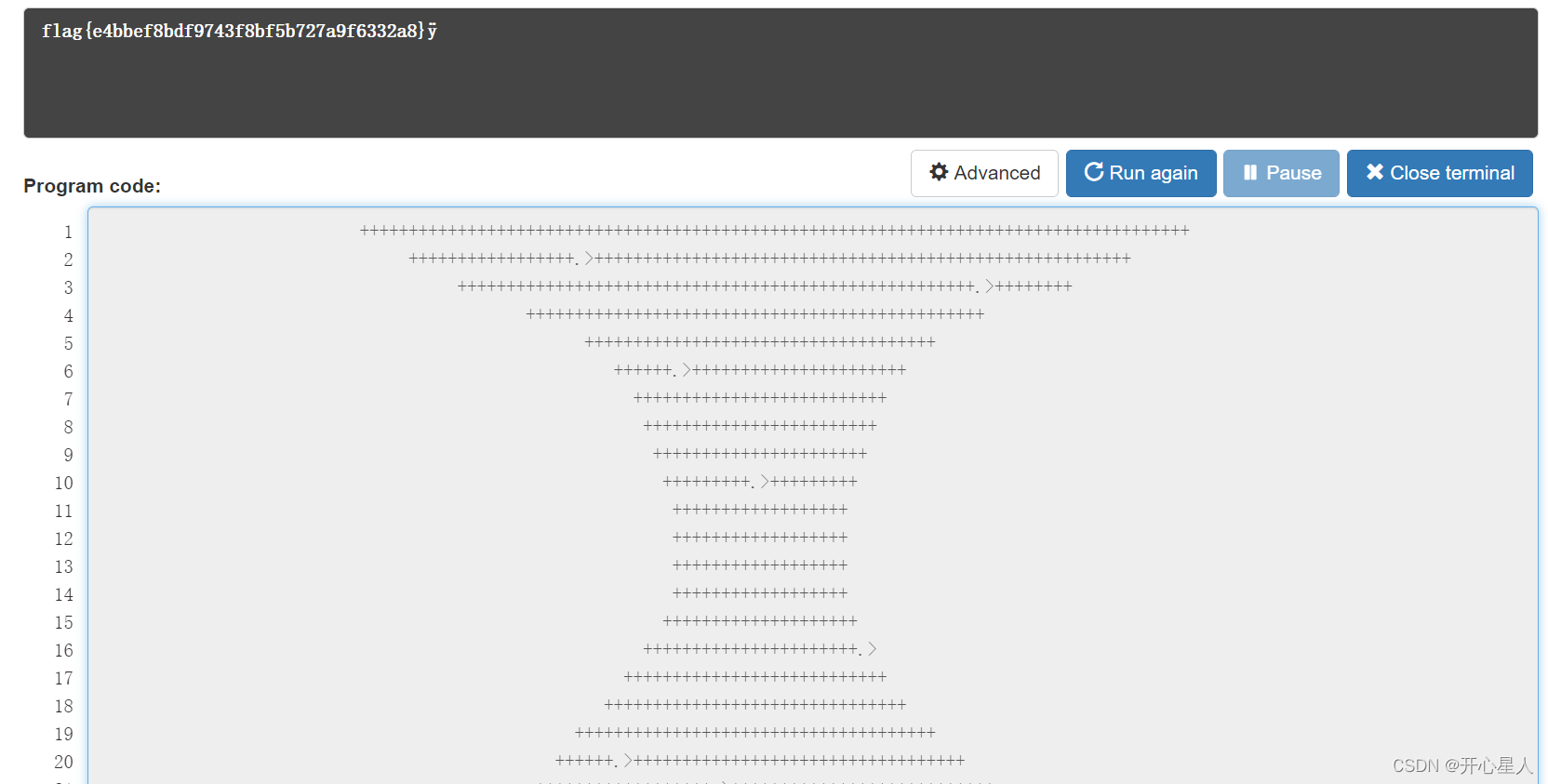

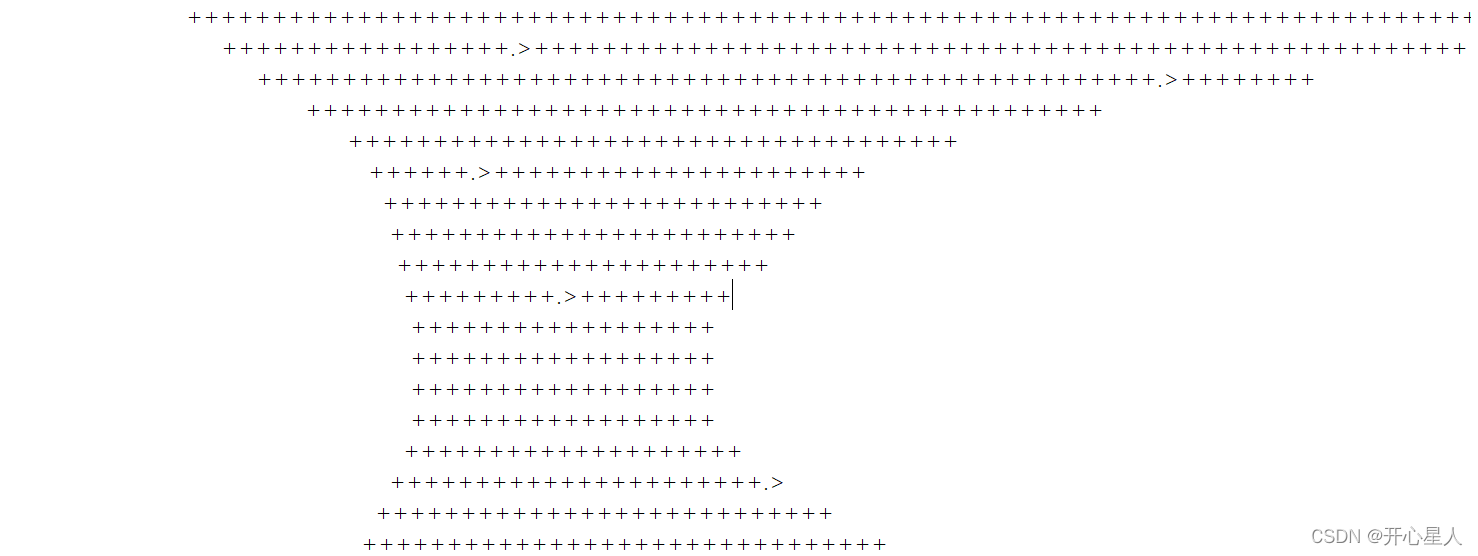

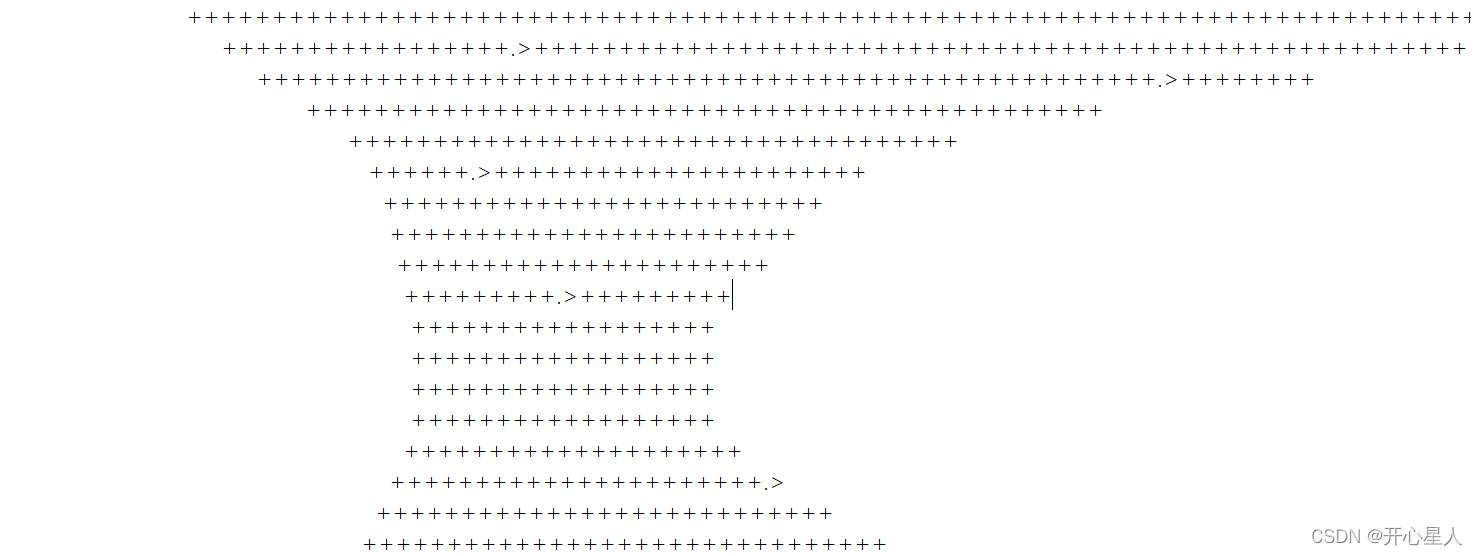

神秘龙卷风

题目提示四位密码,archpr爆破

真的是龙卷

符合brainfuck特征,但是解密解不出来,看别人wp才知道,要跑这个brainfuck代码

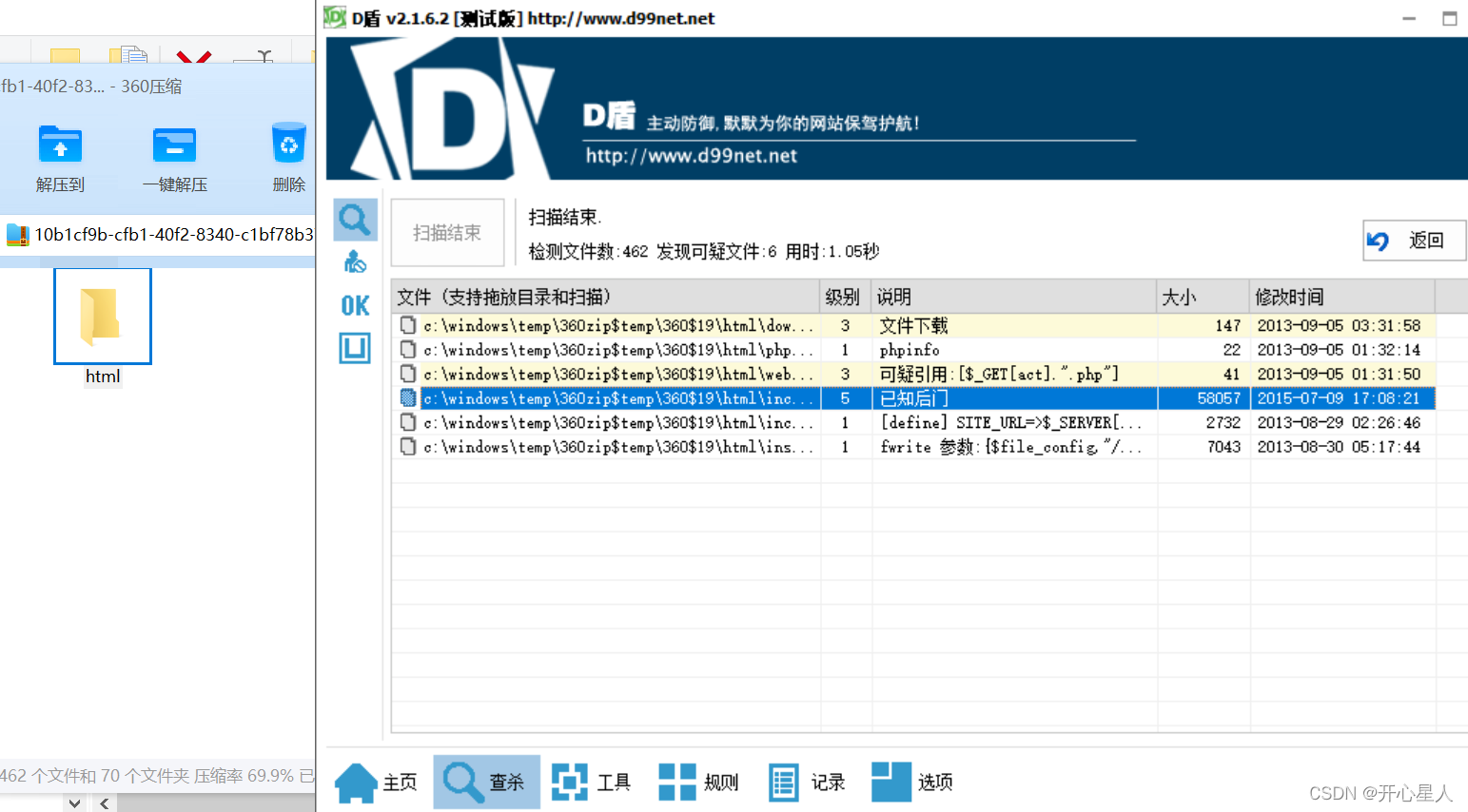

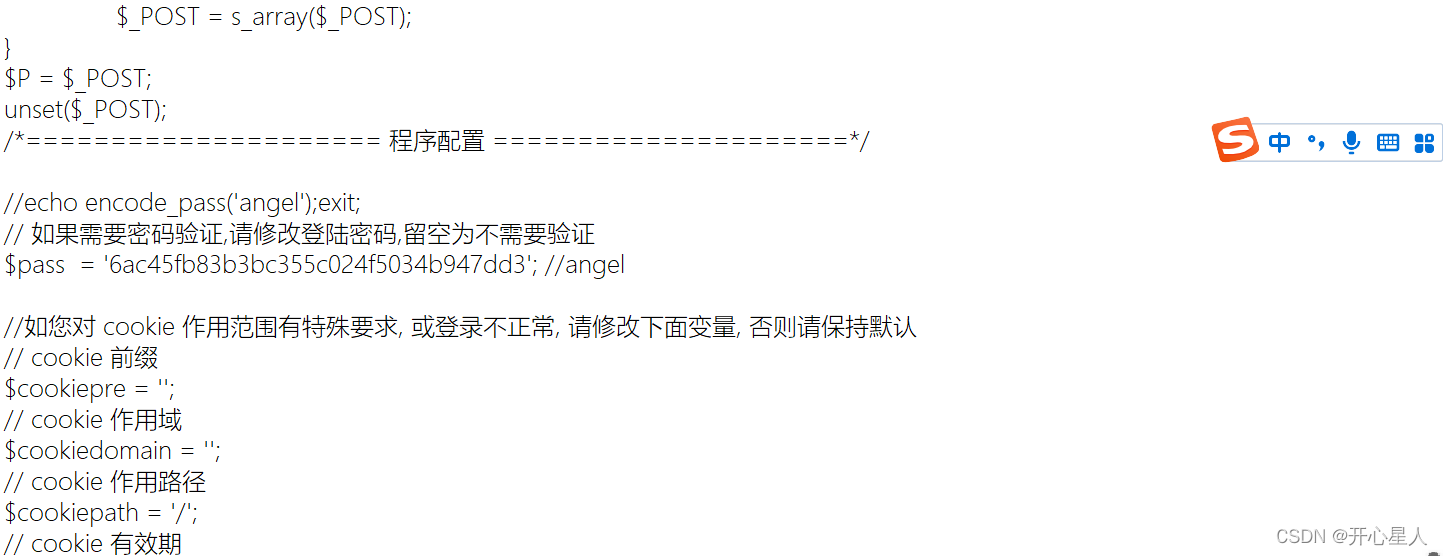

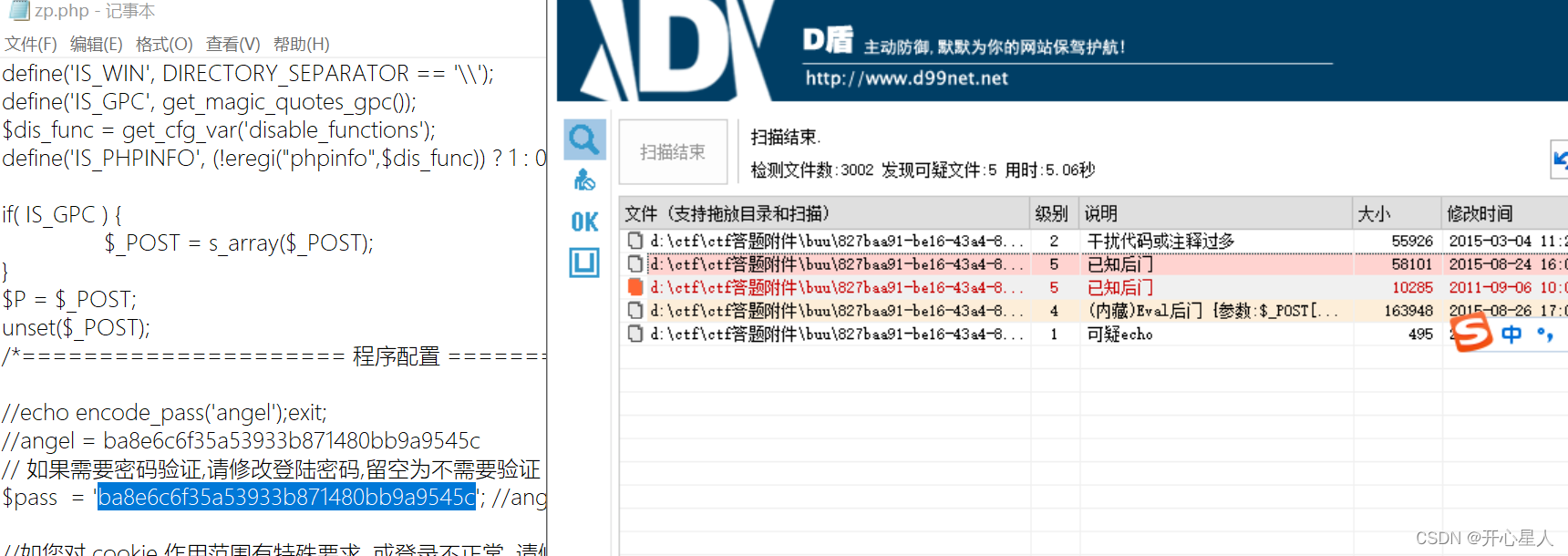

后门查杀

这一题我没有写出来,看了别人的wp

用webshell查杀工具D盾

找到了flag

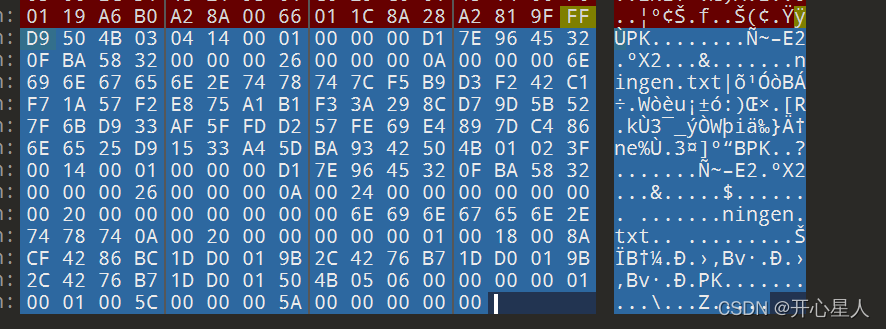

数据包中的线索

追踪了几个流看不出来什么

导出对象

文件名fenxi

应该是base64

看到JIFF

base64转图片

荷兰宽带数据泄露

这一题给出的是.bin文件,wireshark打不开

.bin文件是路由器配置文件

路由器宽带配置文件知识点

需要下载个软件RouterPassView

点击下载

打开后搜索username即可

来首歌吧

morse密码解码即可

webshell后门

和后门查杀那一题一样

面具下的flag

图片尾有个zip

zip里面有一个vmdk文件